Mindern Sie mit Software für das Privileged Access Management Risiken infolge von Administratoraktivitäten

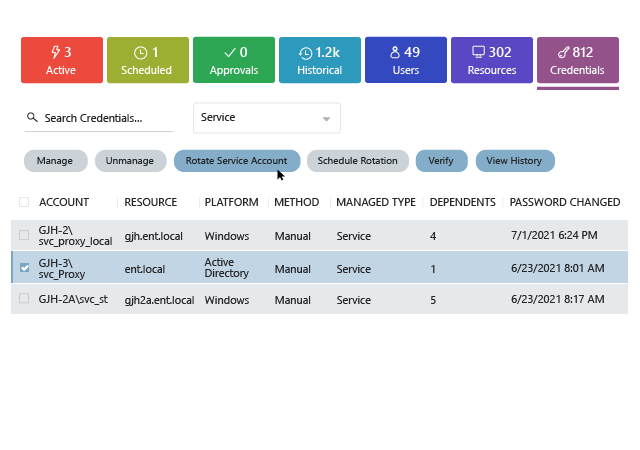

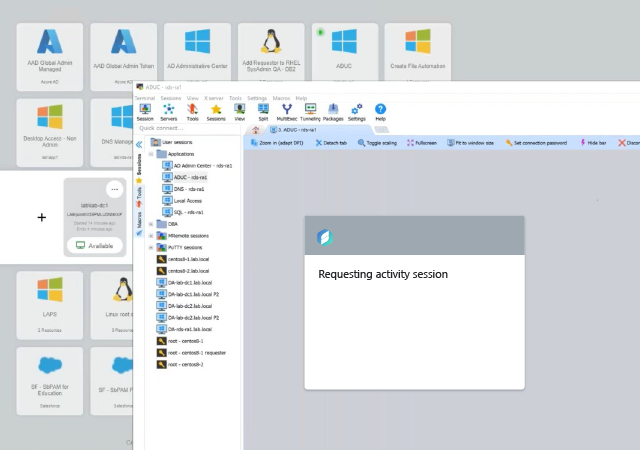

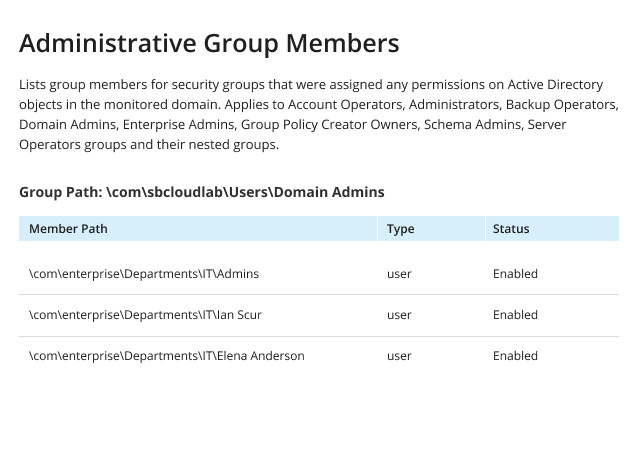

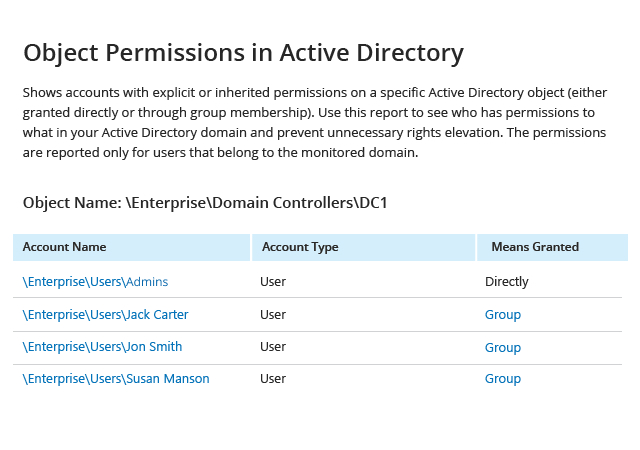

Identifizieren Sie privilegierte Zugriffsrechte auf allen Systemen

Infolge der schnellen technologischen Entwicklung und hohen Erwartungen der Benutzer werden IT-Landschaften kontinuierlich um neue Systeme und Anwendungen erweitert. Um diese zu verwalten, werden laufend neue privilegierte Konten erstellt. Es kann durchaus vorkommen, dass es in einem Unternehmen so viele privilegierte Konten gibt, dass die überlasteten IT-Sicherheitsteams den Überblick verlieren. Doch wie können Sie die Sicherheit privilegierter Konten gewährleisten, von denen Sie gar nichts wissen?

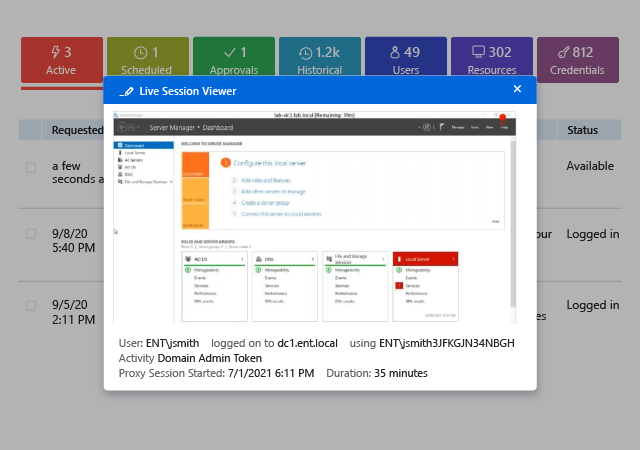

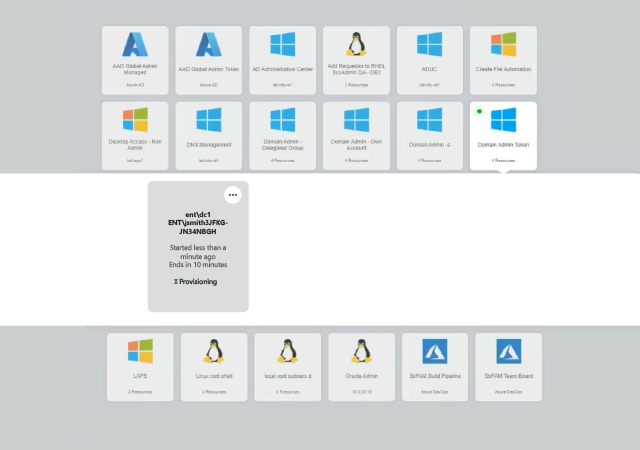

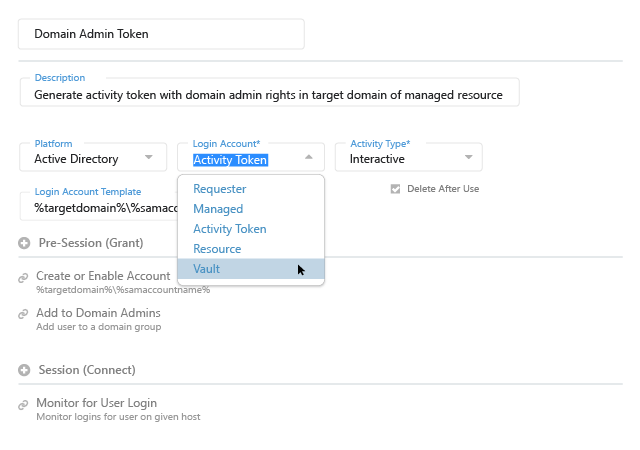

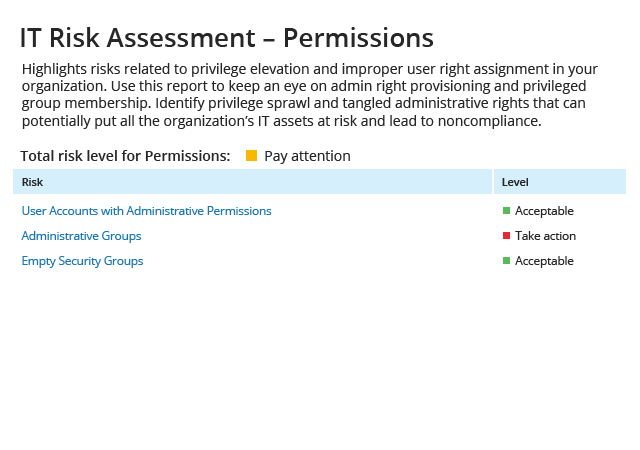

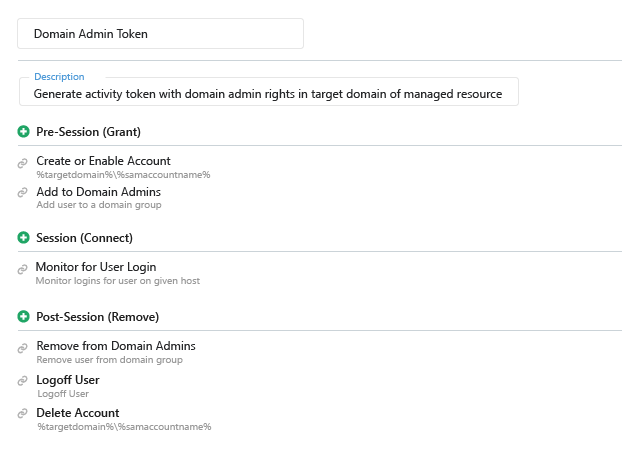

Verringern Sie Ihre Angriffsfläche, indem Sie permanente Berechtigungen vermeiden

Da privilegierte Konten mit einer Vielzahl von Berechtigungen verbunden sind, kann bereits ein einzelner Missbrauch oder eine Kompromittierung eine Datenschutzverletzung oder kostspielige Unterbrechungen des Geschäftsbetriebs nach sich ziehen. Selbst wenn Sie die Anmeldeinformationen für privilegierte Konten in einem Tresor speichern, können die Konten dennoch von Angreifern kompromittiert oder von den Besitzern für schädliche Zwecke missbraucht werden. Typische Administratoraktivitäten hinterlassen außerdem Artefakte, die Angreifer ausnutzen können und über die sich Schadsoftware verbreiten kann. Wie können Sie sicherstellen, dass Aktivitäten privilegierter Benutzer Ihr Unternehmen nicht gefährden? Mit der Plattform von Netwrix können Sie Ihr Unternehmen durch umfassende Data Governance und strenge Zugriffskontrollen zuverlässig schützen.

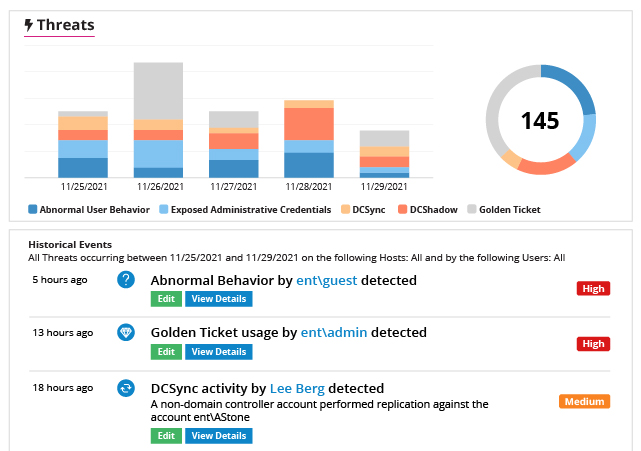

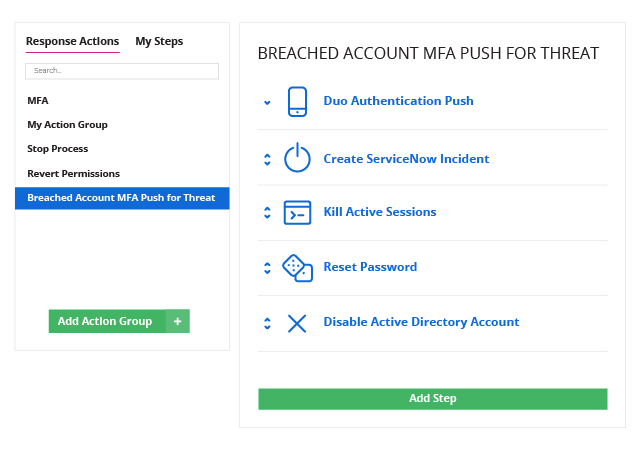

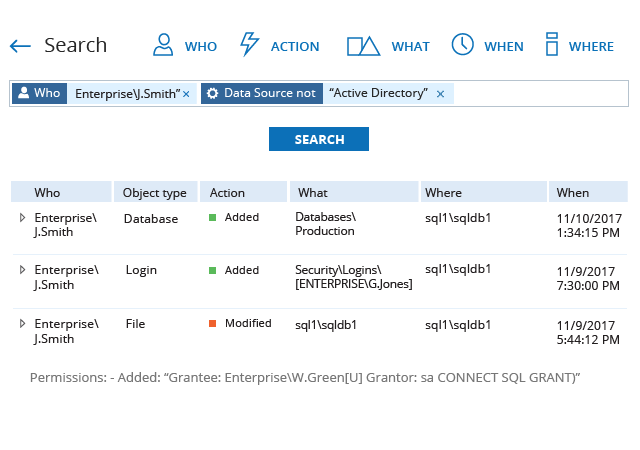

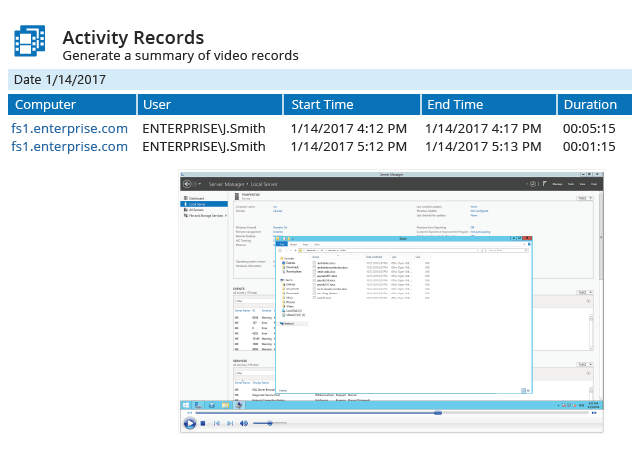

Minimieren Sie die Auswirkungen von Sicherheitsvorfällen, die durch Aktivitäten privilegierter Benutzer verursacht wurden

Wenn sich ein Angreifer Zugriff auf ein privilegiertes Konto verschafft, kann er erheblichen Schaden anrichten und dabei seine Spuren verwischen. Mindern Sie dieses Risiko, indem Sie verdächtige Aktivitäten privilegierter Benutzer aufdecken und schneller Gegenmaßnahmen ergreifen.

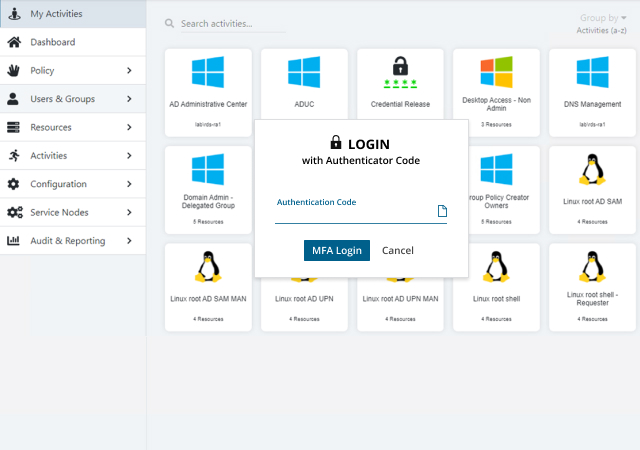

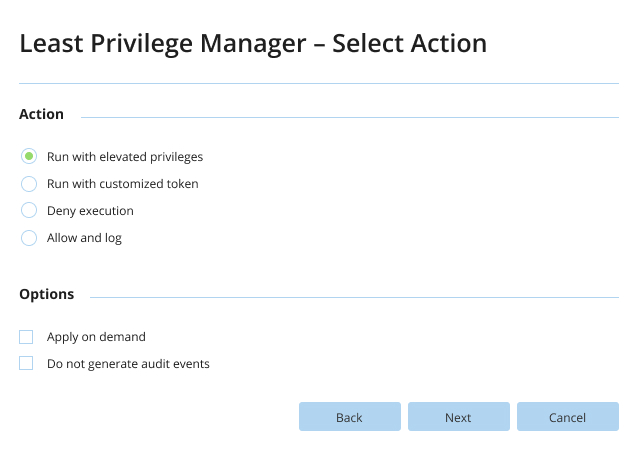

Verhelfen Sie Ihrem Team zu höherer Leistung und verbessern Sie die Sicherheit

Viele Unternehmen glauben, dass das Privileged Access Management kompliziert und kostspielig sei. Das muss jedoch nicht sein! Verbessern Sie die Sicherheit, ohne Ihr Team zu überlasten – mit einer Lösung, die sich einfach implementieren und warten lässt und nahtlos in Ihre Workflows integriert werden kann.

.png)