Nach oben

Vorschriften für die TISAX-Compliance mit Lösungen von Netwrix zuverlässig einhalten

Der EU-weite Prüf- und Austauschmechanismus TISAX basiert auf einem Anforderungskatalog für die Informationssicherheit in der Automobilindustrie, der wichtige Prüfkriterien wie Datenschutz und die Anbindung Dritter beinhaltet. Das branchenspezifische Rahmenwerk für die Überprüfung der Informationssicherheit von Zulieferern, Automobilherstellern, Erstausrüstern und Partnern wurde vom Verband der Automobilindustrie (VDA) im Auftrag der ENX Association entwickelt:

1. Allgemeine Aspekte

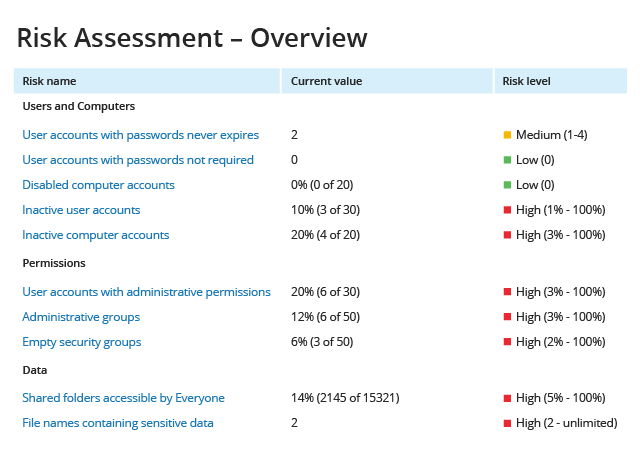

- 1.2 Inwieweit ist ein Prozess zur Identifikation, Bewertung und Behandlung von Informationssicherheits-Risiken definiert, dokumentiert und umgesetzt?

- 1.3 Inwieweit wird die Wirksamkeit des ISMS sichergestellt?

6. Organisation der Informationssicherheit

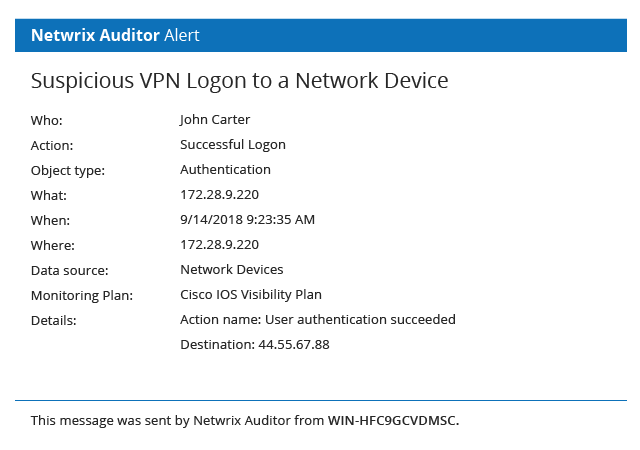

- 6.3 Inwieweit gibt es eine Richtlinie zur Nutzung von mobilen Endgeräten und deren Remote-Zugriff auf Daten der Organisation?

8. Management von organisationseigenen Werten

- 8.2 Inwieweit werden Informationen hinsichtlich ihres Schutzbedarfs eingestuft und gibt es Regeln für Kennzeichnung, Handhabung, Transport, Speicherung, Lagerung, Löschung und Entsorgung?

9. Zugriffssteuerung

- 9.1 Inwieweit sind Regelungen und Verfahren bezüglich des Benutzerzuganges zu Netzwerkdiensten, IT-Systemen und IT-Anwendungen vorhanden?

- 9.2 Inwieweit sind Verfahren zur Registrierung, Änderung und Löschung von Benutzern umgesetzt und erfolgt dabei insbesondere ein vertraulicher Umgang mit den Anmeldeinformationen?

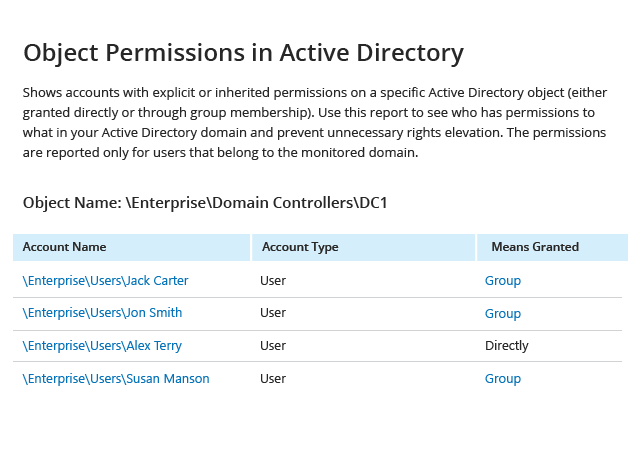

- 9.3 Inwieweit ist die Zuweisung sowie die Nutzung von privilegierten Benutzer- und technischen Konten geregelt und wird diese überprüft?

- 9.4 Inwieweit gibt es verbindliche Regeln für den Anwender zur Erstellung und im Umgang mit vertraulichen Anmeldeinformationen?

- 9.5 Inwieweit wird der Zugriff auf Informationen und Applikationen auf berechtigte Personen eingeschränkt?

12. Betriebssicherheit

- 12.1 Inwieweit werden Änderungen von Organisation, Geschäftsprozessen, informationsverarbeitenden Einrichtungen und Systemen bzgl. ihrer Sicherheitsrelevanz gesteuert und umgesetzt?

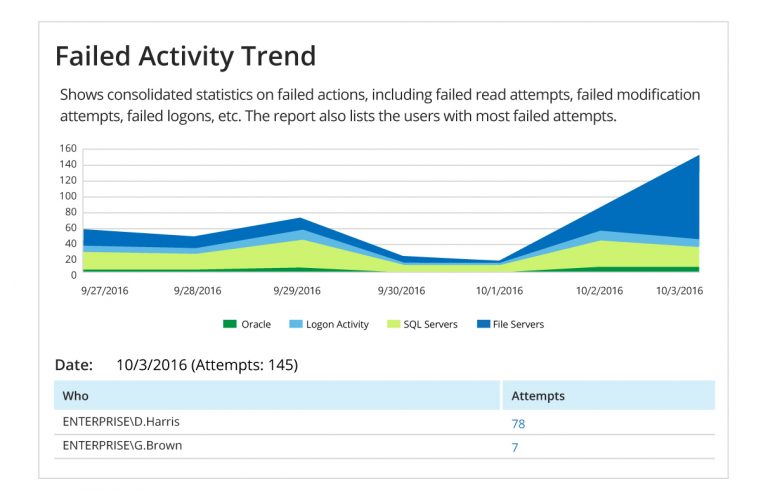

- 12.5 Inwieweit werden Ereignis-Logs, die z. B. Benutzeraktivitäten, Ausnahmen, Fehler und Sicherheitsereignisse beinhalten können, erzeugt, aufbewahrt, überprüft und gegen Veränderungen abgesichert?

- 12.6 Inwieweit werden die Aktivitäten von Systemadministratoren und -operatoren protokolliert, die Ablage der Protokolle gegen Veränderungen abgesichert und regelmäßig überprüft?

- 12.7 Inwieweit werden Informationen über technische Schwachstellen der IT-Systeme zeitnah beschafft, beurteilt und geeignete Maßnahmen ergriffen (z. B. Patch-Management)?

- 12.8 Inwieweit werden Auditanforderungen und -aktivitäten, die zur Überprüfung von IT-Systemen dienen, geplant, abgestimmt und die IT-Systeme in der Folge technisch überprüft (Systemaudit)?

13. Kommunikationssicherheit

- 13.1 Inwieweit werden Netzwerke verwaltet und gesteuert, um Informationen in IT-Systemen und Anwendungen zu schützen?

- 13.4 Inwieweit werden Informationen während des Austauschs oder der Übermittlung geschützt?

14. Anschaffung, Entwicklung und Wartung von Systemen

- 14.2 Inwieweit werden sicherheitsrelevante Aspekte im Software-Entwicklungsprozess (inkl. Change Management) berücksichtigt?

- 14.3 Inwieweit wird sichergestellt, dass Testdaten sorgfältig erstellt, geschützt und kontrolliert eingesetzt werden?

16. Informationssicherheits-Vorfallmanagement

- 16.1 Inwieweit sind Verantwortlichkeiten, Verfahren, Meldewege und Kritikalitäts-Stufen im Umgang mit Informationssicherheitsereignissen oder -schwachstellen festgelegt?

- 16.2 Inwieweit erfolgt eine Bearbeitung von Informationssicherheitsereignissen?

18. Compliance

- 18.1 Inwieweit wird die Einhaltung gesetzlicher (länderspezifisch) und vertraglicher Bestimmungen sichergestellt (z. B. Schutz des geistiges Eigentums, Einsatz von Verschlüsselungstechniken und Schutz von Aufzeichnungen)?

Je nach Konfiguration Ihrer IT-Systeme, Ihren internen Verfahren, der Art Ihrer Geschäftstätigkeit und anderen Faktoren kann Netwrix Auditor möglicherweise auch die Compliance mit TISAX-Vorgaben erfüllen, die nicht oben aufgeführt sind.

Wie Sie mit Netwrix die Norm TISAX

für Informationssicherheit befolgen

Lösungen von Netwrix gewähren unternehmensweiten Einblick in lokale und cloudbasierte Systeme und Anwendungen und unterstützen Sie dabei, geeignete Informationssicherheitskontrollen einzurichten und zu sicherzustellen, dass diese Kontrollen den Anforderungen von TISAX entsprechen.