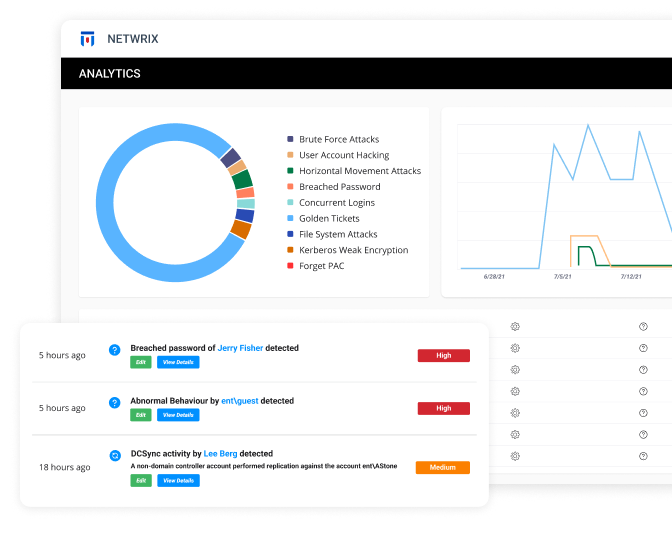

Identity Threat

Detection & Response

Schutz Ihrer Identitätsinfrastruktur

Verringern Sie die Angriffsfläche Ihrer Identitäten, indem Sie gefährliche Fehlkonfigurationen, veraltete Objekte und risikobehaftete Berechtigungen in großem Umfang beseitigen. Verbessern Sie die Sicherheit, indem Sie das Prinzip der geringsten Rechte und strenge Kennwortrichtlinien in der gesamten Identitätsinfrastruktur durchsetzen, ohne Ihr IT-Team zusätzlich zu belasten.

Entdecken Sie die Netwrix-Produkte, mit denen Sie Ihre wichtigsten Identitätssysteme schützen können – Active Directory und Entra ID

Verwandte Lösungen von Netwrix Lösung für das Privilege Access Management

WELCHE VORTEILE BIETET NETWRIX?