Zuverlässige Software für Datenzugriffskontrollen

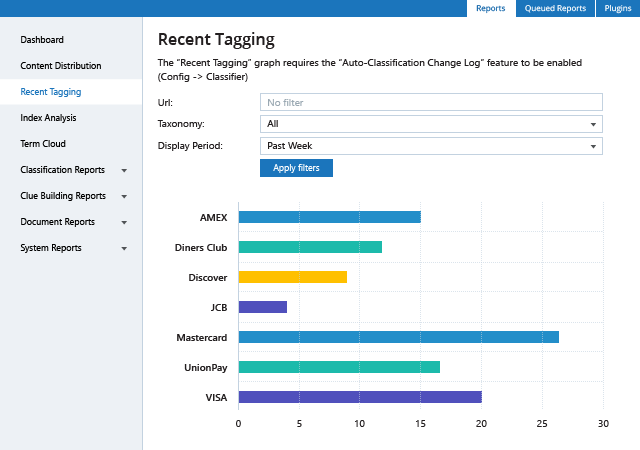

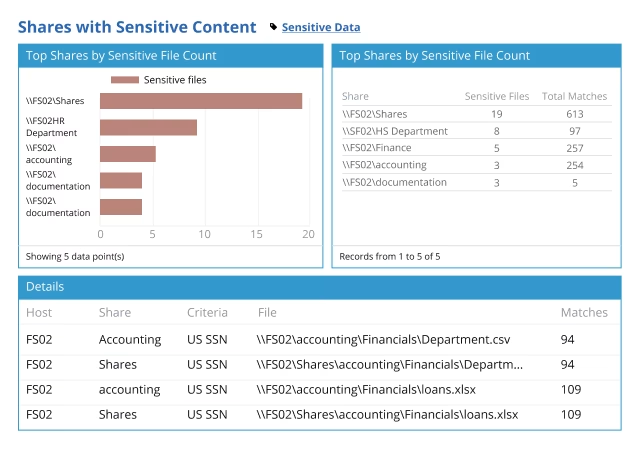

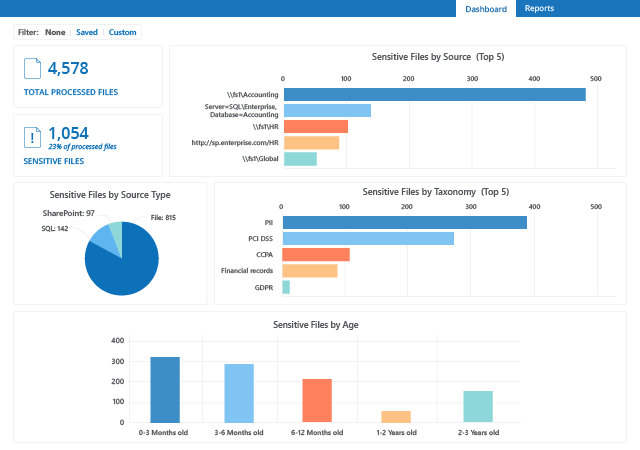

Profitieren Sie von besserem Einblick in Risiken im Zusammenhang mit sensiblen Daten

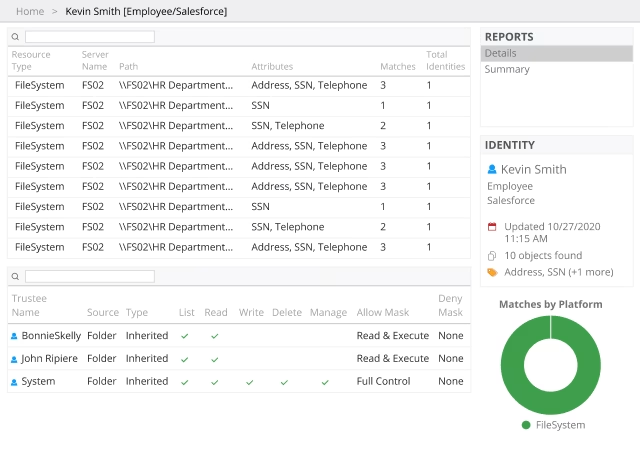

Welche Informationen stellen sensible, regulierte oder geschäftskritische Daten dar? Sind die Daten exponiert oder auf andere Weise gefährdet? Wie groß ist das Risiko? Durch Beantworten dieser Fragen können Sie Ihre Maßnahmen zur Verbesserung der Datensicherheit abhängig von Ihrem Risikoprofil und Ihren geschäftlichen Anforderungen priorisieren.

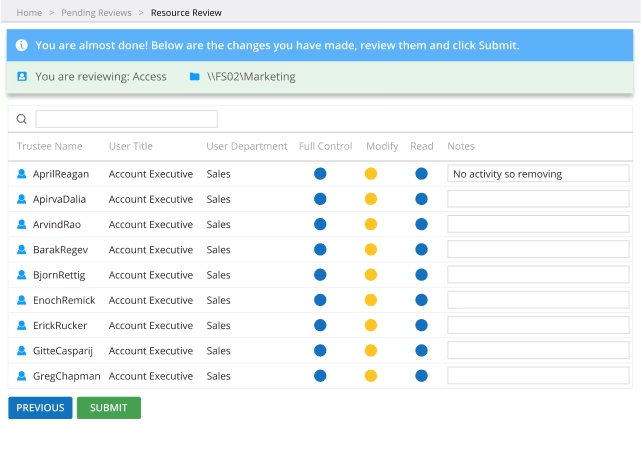

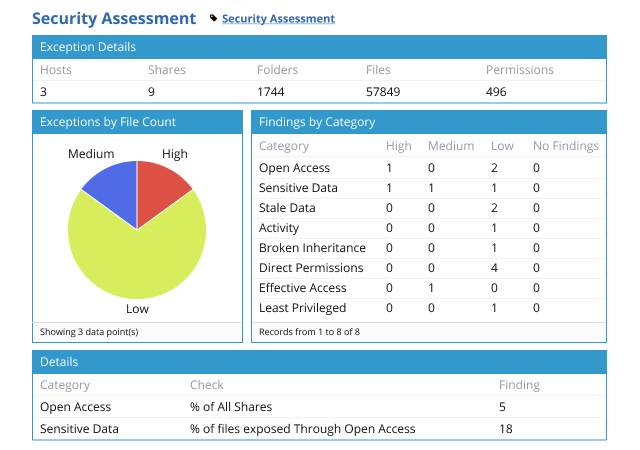

Minimieren Sie Sicherheitsrisiken, indem Sie den Zugriff auf sensible Daten beschränken

Um das Risiko von Cybersicherheitsvorfällen zu verringern, müssen Unternehmen nachvollziehen können, welche Benutzer in ihrer Umgebung worauf zugreifen können, und die Zugriffsrechte für sensible, regulierte und geschäftskritische Daten granular verwalten.

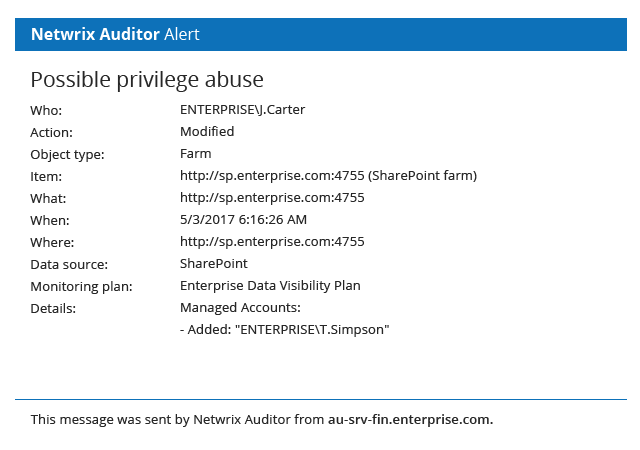

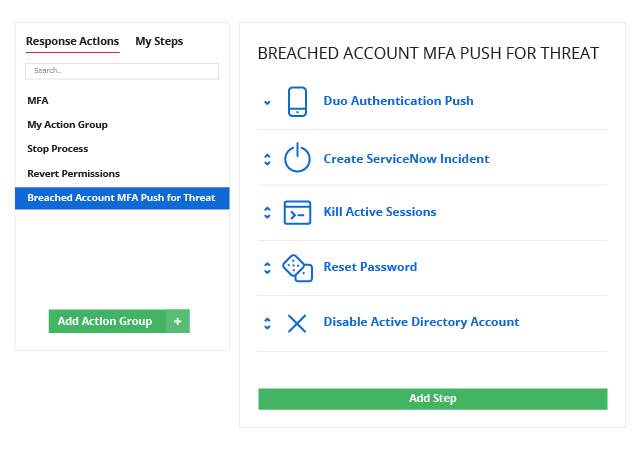

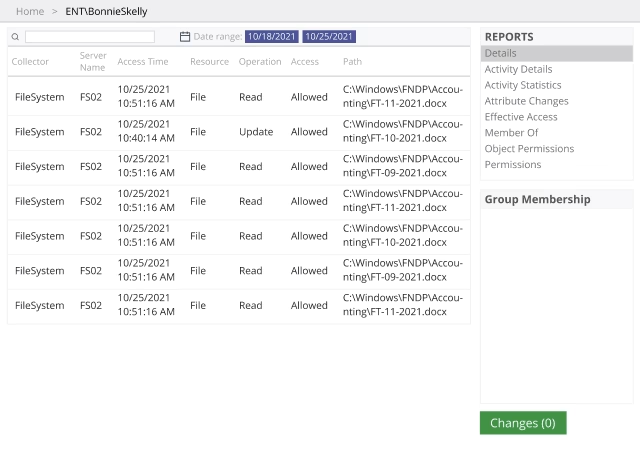

Mindern Sie die Auswirkungen von Sicherheitsvorfällen

Beschleunigen Sie die Reaktion auf Vorfälle und dämmen Sie Insiderbedrohungen wirksamer ein, indem Sie ungewöhnliches Benutzerverhalten und Verstöße gegen Zugriffsrichtlinien, die die Sicherheit Ihrer Daten gefährden, durch eine kontinuierliche Überwachung von Datenzugriffsversuchen und Berechtigungsausweitungen umgehend erkennen.

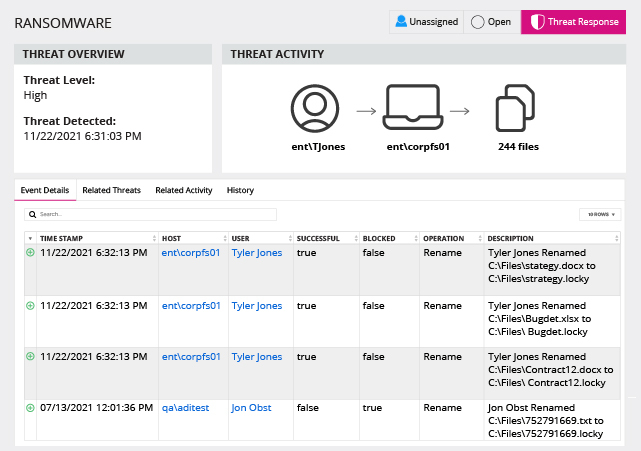

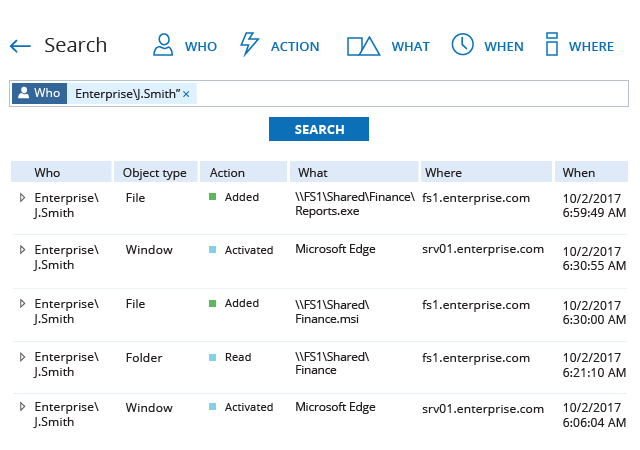

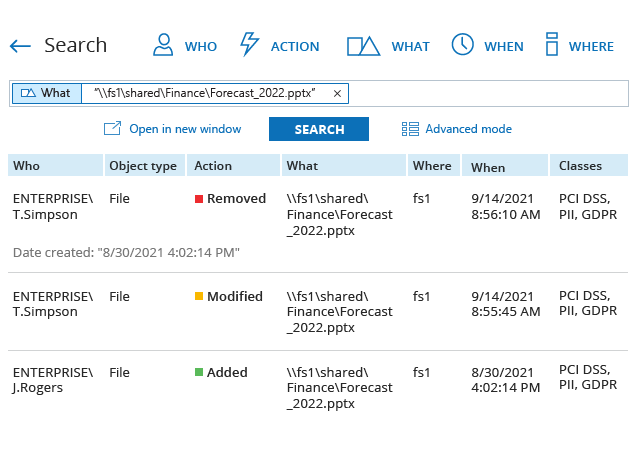

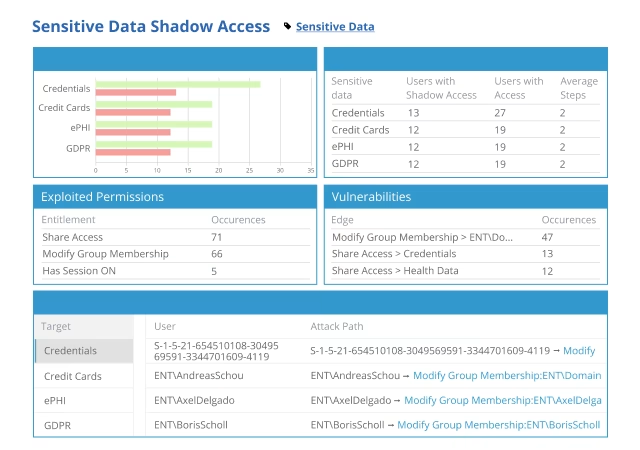

Beschleunigen Sie die Wiederherstellung nach einem Sicherheitsvorfall

Kehren Sie nach einem Sicherheitsvorfall schneller zum Normalbetrieb zurück, indem Sie auf ausführliche Informationen dazu zurückgreifen, wie der Vorfall abgelaufen ist, welche Daten betroffen sind und wie sich der Angreifer Zugriff auf diese Daten verschafft hat. Stellen Sie schnell und einfach einen sicheren Zustand Ihrer Daten und Systeme wieder her und nutzen Sie die gewonnenen Erfahrungen für Ihre Datensicherheitsstrategie.

_1640080035.avif)

_1640002586.jpg)