Nach oben

Data Security Posture

Management

Identifizieren und klassifizieren Sie Schattendaten. Bewerten, priorisieren und mindern Sie Risiken für sensible Daten und verhindern Sie Datenschutzverletzungen durch die Echtzeiterkennung von Bedrohungen.

Identifizieren und klassifizieren Sie sensible Daten, um Datenverlust zu verhindern. Decken Sie durch aktive Überwachung und Analyse von Benutzeraktivitäten verdächtiges Verhalten auf, um das Risiko von Datenschutzverletzungen zu mindern und die Einhaltung gesetzlicher Vorschriften sicherzustellen.

Auffinden und Klassifizieren von sensiblen Daten

Suchen Sie unternehmensweit nach Daten und kategorisieren Sie diese ausgehend davon, wie sensibel sie sind, ob sie Datenschutzbestimmungen unterliegen oder andere Compliance-Vorgaben eingehalten werden müssen. Sorgen Sie für eine bessere Verhinderung von Datenverlust (Data Loss Prevention (DLP), indem Sie sensible Daten präzise kennzeichnen und so eine bessere Durchsetzung von DLP-Richtlinien ermöglichen.

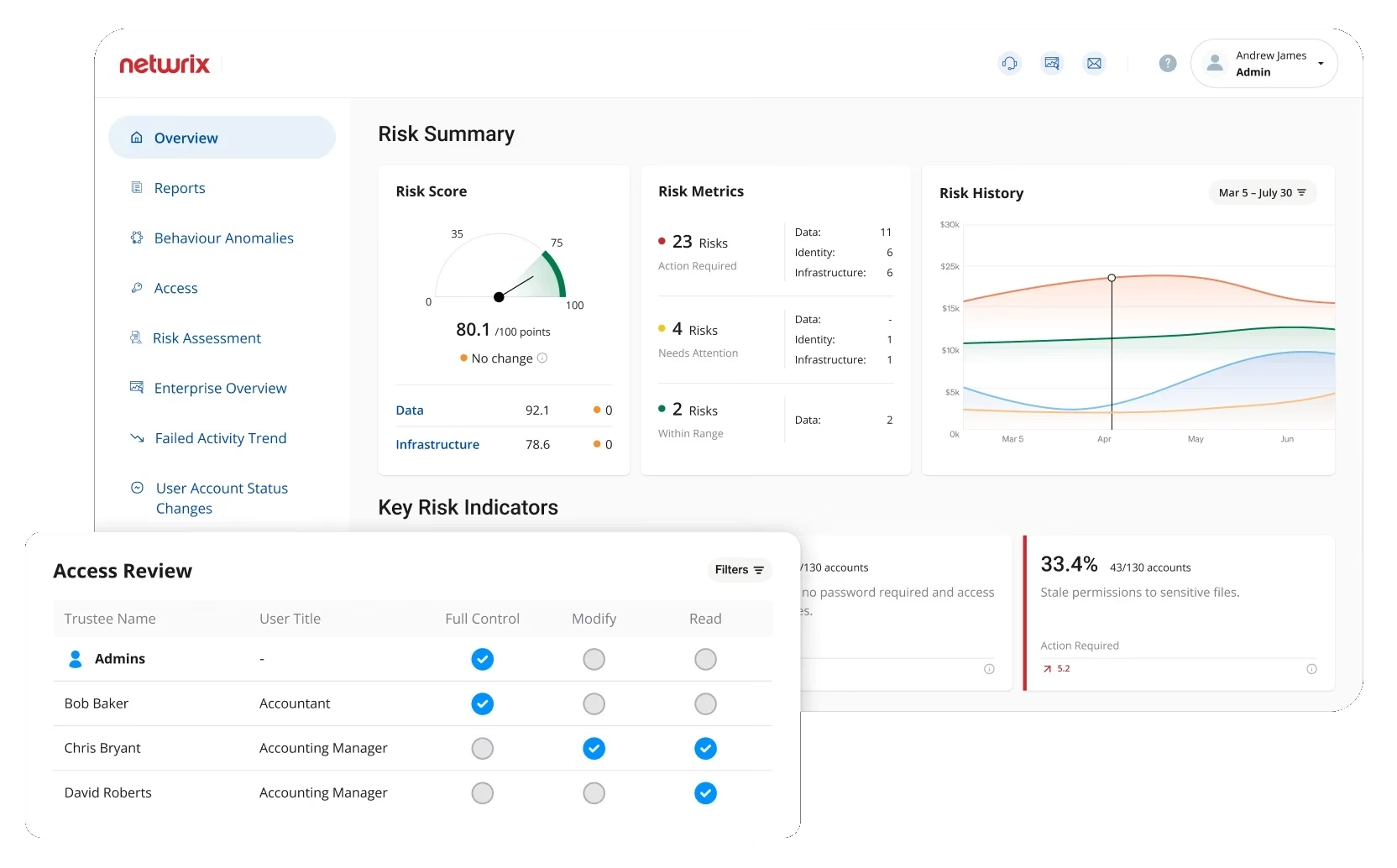

Risikobewertung für Ihre Daten

Identifizieren Sie sensible oder besonders gefährdete Daten, bewerten Sie Sicherheitsrisiken wie exponierte Daten oder zu weit gefasste Berechtigungen und priorisieren Sie Ihre Schutzmaßnahmen strategisch, um die Sicherheit Ihres Unternehmens zu gewährleisten.

Behebung von Datenproblemen

Begnügen Sie sich nicht damit, Daten aufzufinden, sondern beheben Sie automatisch Probleme, die diese Daten Risiken aussetzen. Verschieben Sie beispielsweise Ressourcen von ungeschützten Storage-Systemen in sichere Umgebungen, aktualisieren Sie die Zugriffsberechtigungen oder entfernen Sie sensible Inhalte.

Umfassender Einblick in den Datenzugriff

Machen Sie sich ein genaues Bild davon, welche Benutzer worauf zugreifen können, wie diese Zugriffsrechte erteilt wurden und ob sie auch tatsächlich genutzt werden. Optimieren Sie die Zugriffskontrollen, um das Prinzip der geringsten Rechte durchzusetzen, indem Sie sicherstellen, dass jedem Benutzer nur die tatsächlich für seine Aufgaben benötigten Rechte erteilt werden.

Überwachung von Aktivitäten und Erkennung von Bedrohungen

Überwachen und analysieren Sie Interaktionen, um ungewöhnliche oder unerlaubte Zugriffe, Insider-Bedrohungen oder kompromittierte Konten zu erkennen. Beseitigen Sie automatisch Risikofaktoren für sensible Daten, indem Sie zu weit gefasste Berechtigungen aufheben, Benutzer deaktivieren oder Gruppenmitgliedschaften ändern.

Einfache Compliance

Identifizieren, klassifizieren und verwalten Sie regulierte Daten gemäß den Compliance-Vorgaben, um einen ordnungsgemäßen Umgang mit sensiblen Daten sowie ihre korrekte Speicherung und ihren Schutz zu gewährleisten. Implementieren Sie strukturierte Prozesse für Datenschutz und Data Governance, einschließlich der regelmäßigen Überprüfung von Berechtigungen und einer effizienten Bearbeitung von Zugriffsanfragen betroffener Personen.

Verwaltung von Daten über den gesamten Lebenszyklus hinweg

Identifizieren Sie Datentypen und ermitteln Sie, ob diese als sensibel eingestuft werden. Auf diese Weise können Sie geeignete Richtlinien für die Datenaufbewahrung, Datenarchivierung und Datenlöschung implementieren, um gesetzliche Vorschriften einzuhalten und die Datenspeicherung zu optimieren.

Verhinderung des Verlusts von ruhenden und übertragenen Daten

Ein inhaltsbasierter Schutz verhindert den unerlaubten Austausch und die Exfiltration von Daten durch kontextbezogenes Scannen von E-Mails, Messaging-Anwendungen und USB-Geräten. eDiscovery-Funktionen identifizieren sensible Daten, die auf Endgeräten gespeichert sind, und stellen durch Verschlüsselung oder Löschung die Einhaltung der DSGVO, von HIPAA, PCI-DSS und anderen Standards sicher.

Schnellere Reaktion auf Vorfälle

Ermöglichen Sie eine schnelle Ursachenanalyse, indem Sie Informationen zur Datenherkunft nutzen – so wissen Sie genau, wann Daten erstellt oder geändert wurden, wer darauf zugegriffen hat und von dieser Zugriff erfolgt ist.

PRODUKTE VON NETWRIX

Entdecken Sie die Netwrix-Produkte, die Ihnen bei der Verwaltung Ihrer Datensicherheit helfen können

WELCHE VORTEILE BIETET NETWRIX?

Umfassender Einblick in Identitäten und Datensicherheit

Lösungen von Netwrix verbinden Identitätssicherheit mit Funktionen für das Risikomanagement im Zusammenhang mit Ihren Daten. Dadurch können Sie Sicherheitsbedrohungen für Daten einfacher erkennen und Risiken durch Automatisierung beseitigen.

Umfassende Sicherheit für cloudbasierte und lokale Daten

Steuern Sie den Zugriff auf strukturierte und unstrukturierte Daten –unabhängig davon, ob sie lokal oder in Multi-Cloud-Umgebungen gespeichert sind.

Flexible Bereitstellungsoptionen

Wählen Sie die Umgebung, die für Ihr Unternehmen am besten geeignet ist: lokal, virtuell, hybrid oder cloudbasiert. Die Lösungen sind für Sicherheitsteams in kleinen und großen Unternehmen gleichermaßen geeignet.

DATENBLATT

Lösungen von Netwrix für das Data Security Posture Management

Erfahren Sie, wie Sie mit Lösungen von Netwrix Schattendaten auffinden und klassifizieren, Risiken für sensible Daten bewerten, priorisieren und mindern und durch Echtzeiterkennung von Bedrohungen Datenschutzverletzungen verhindern können.