Mit Netwrix Enterprise Auditor mindern Sie das Risiko von Datenschutzverletzungen, bestehen Compliance-Audits und steigern

die Produktivität Ihrer IT-Mitarbeiter

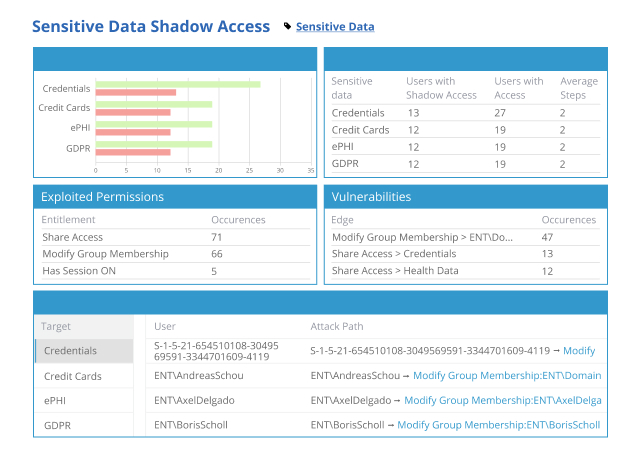

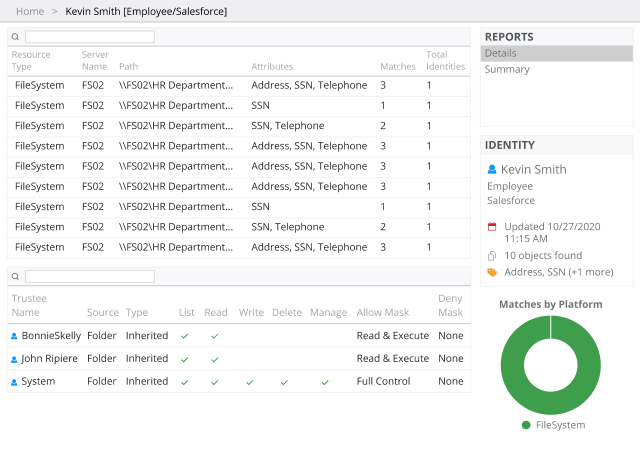

Sie führen einen endlosen Kampf, um kritische Daten-Repositories, zentrale Systeme und Anwendungen sowie andere IT-Ressourcen ordnungsgemäß zu verwalten und zu schützen, und möchten nicht länger mit verschiedenen Einzellösungen jonglieren? Profitieren Sie mit Netwrix Enterprise Auditor von einer zentralen und erweiterbaren Plattform, die alle erforderlichen Informationen und umfassende Kontrollmöglichkeiten bereitstellt. Netwrix Enterprise Auditor automatisiert die Erfassung und Analyse der Daten, die Sie benötigen, um Ihre Angriffsfläche zu minimieren, die Einhaltung gesetzlicher Bestimmungen nachzuweisen und die Abwehr von Bedrohungen zu automatisieren.

Eine leistungsstarke Lösung für die Steuerung

des Zugriffs auf kritische Daten, Systeme

und Anwendungen

Schützen Sie Ihre sensiblen Daten unabhängig vom Speicherort mit mehr als 40 integrierten Datenerfassungsmodulen für lokale und cloudbasierte Plattformen. Über eine assistentengestützte Oberfläche können Sie ganz einfach genau die Daten erfassen, die Sie benötigen. Die agentenlose Architektur sorgt für eine schnelle und unkomplizierte Datenerfassung. Es werden unter anderem diese Systeme unterstützt:

Mit unseren kostenlosen Ressourcen-Connectors können Sie Netwrix Enterprise Auditor außerdem mit nahezu jedem Content-Repository verbinden, zum Beispiel mit: Microsoft Hyper-V, VMware, Google Drive, SalesForce, MySQL und mehr!

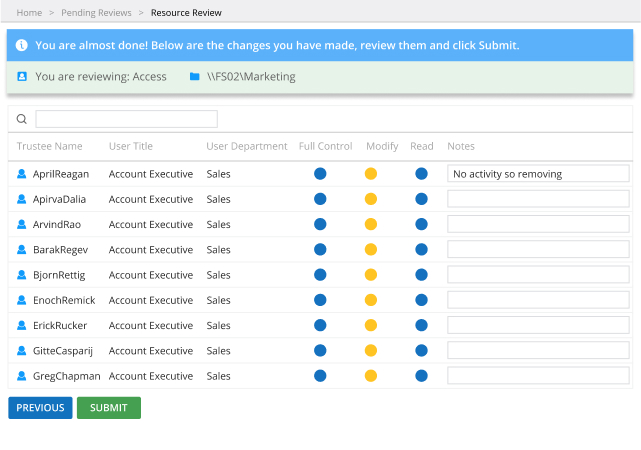

Behalten Sie die Kontrolle über Ihre IT-Ressourcen mit der Netwrix Enterprise Auditor Berichterstellungs- und Access Governance-Plattform

in Ihrer Sicherheitsstrategie auf

zu einer Datenschutzverletzung kommt

an Datenbesitzer

betroffener Personen

für wichtige Systeme

auf Ihre gesamte IT-Umgebung aus