20-day Trial

Datenschutzrichtlinie

Maximale Sicherheit für Ihre Daten

Unternehmen benötigen Lösungen für den zuverlässigen Schutz ihrer Kunden- und Geschäftsdaten. Netwrix unterstützt Sie bei der Umsetzung eines datenorientierten Sicherheitskonzepts. Die Lösungen von Netwrix identifizieren sensible Inhalte in strukturierten und unstrukturierten Daten sowie in lokal oder in der Cloud gespeicherten Daten. So sind Sie in der Lage Risiken gezielt einzudämmen.

Schützen Sie gezielt Daten,

die wirklich wichtig für Ihr Unternehmen sind

auf sensible Daten in verschiedenen Datensilos

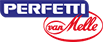

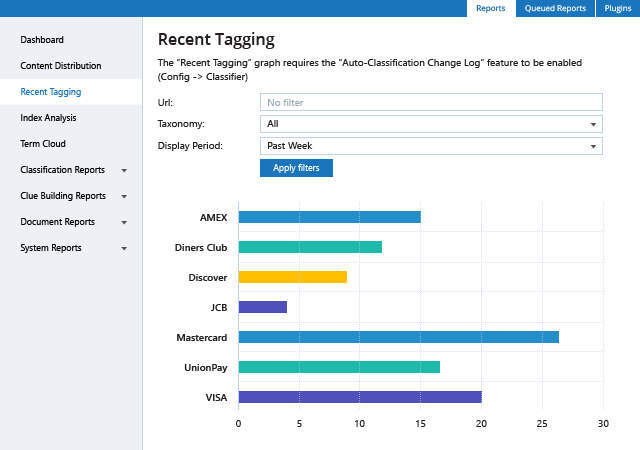

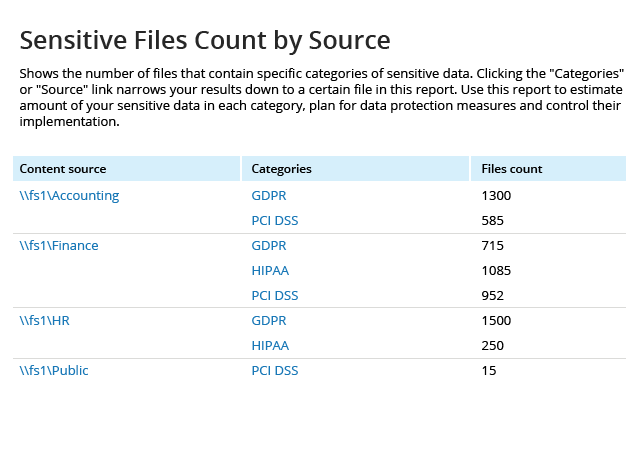

Klassifizieren und kennzeichnen Sie sowohl unstrukturierte als auch strukturierte Daten unabhängig von deren Speicherort, damit Sie Ihre Sicherheitsmaßnahmen gezielt auf sensible Informationen ausrichten können. Wenden Sie einheitliche Sicherheitsrichtlinien für Ihre unterschiedlichen Daten-Repositories an.

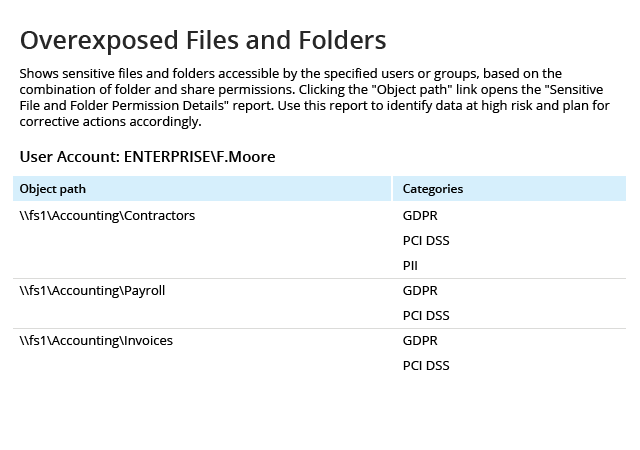

Analysieren Sie, welche sensiblen Daten den größten Risiken ausgesetzt sind, damit Sie der Eindämmung dieser Risiken Vorrang geben können. Mit Netwrix können Sie sensible Informationen auffinden, auf die zahlreiche Benutzer ohne geschäftliche Notwendigkeit zugreifen können oder die auf nicht gesicherten Systemen gespeichert werden.

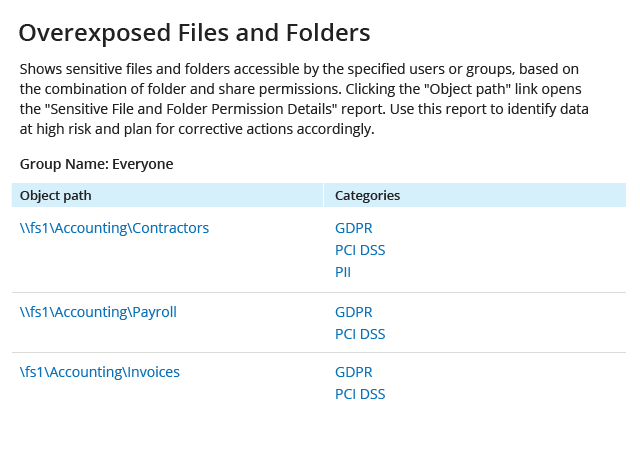

Identifizieren Sie Sicherheitslücken in Ihren Daten und Ihrer Infrastruktur. Hierzu gehören beispielsweise eine große Anzahl direkt erteilter Berechtigungen oder eine zu hohe Zahl inaktiver Benutzerkonten. Analysieren Sie diese Sicherheitskennzahlen laufend und ergreifen Sie gezielt Maßnahmen zur Behebung der größten Schwachstellen.

auf sensible Daten in verschiedenen Datensilos

Klassifizieren und kennzeichnen Sie sowohl unstrukturierte als auch strukturierte Daten unabhängig von deren Speicherort, damit Sie Ihre Sicherheitsmaßnahmen gezielt auf sensible Informationen ausrichten können. Wenden Sie einheitliche Sicherheitsrichtlinien für Ihre unterschiedlichen Daten-Repositories an.

Analysieren Sie, welche sensiblen Daten den größten Risiken ausgesetzt sind, damit Sie der Eindämmung dieser Risiken Vorrang geben können. Mit Netwrix können Sie sensible Informationen auffinden, auf die zahlreiche Benutzer ohne geschäftliche Notwendigkeit zugreifen können oder die auf nicht gesicherten Systemen gespeichert werden.

Identifizieren Sie Sicherheitslücken in Ihren Daten und Ihrer Infrastruktur. Hierzu gehören beispielsweise eine große Anzahl direkt erteilter Berechtigungen oder eine zu hohe Zahl inaktiver Benutzerkonten. Analysieren Sie diese Sicherheitskennzahlen laufend und ergreifen Sie gezielt Maßnahmen zur Behebung der größten Schwachstellen.

Minimieren Sie das Risiko von Datenschutzverletzungen

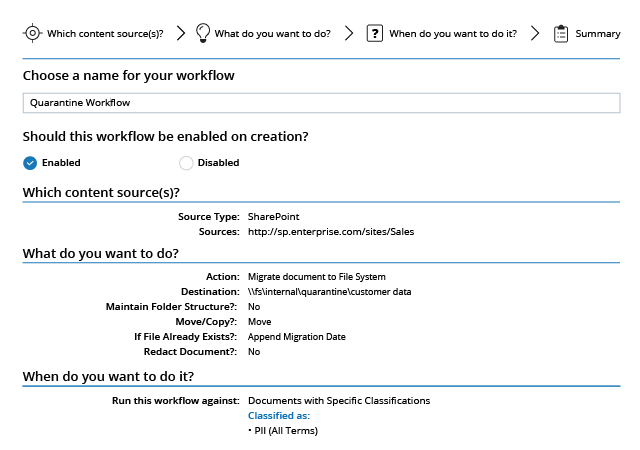

Wenn Sie eine Datei mit sensiblen Daten in einem unerwarteten Verzeichnis entdecken, verschieben Sie diese automatisch in einen Quarantänebereich, bis Sie wissen, wo sie gespeichert werden und wer Zugriff darauf haben sollte.

Wenn Sie eine Datei mit sensiblen Daten in einem unerwarteten Verzeichnis entdecken, verschieben Sie diese automatisch in einen Quarantänebereich, bis Sie wissen, wo sie gespeichert werden und wer Zugriff darauf haben sollte.

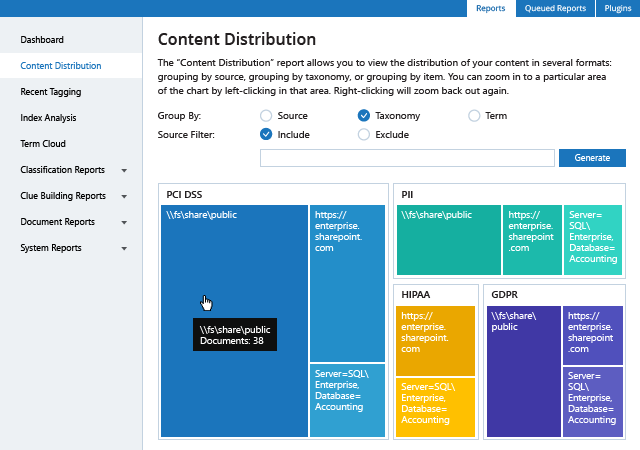

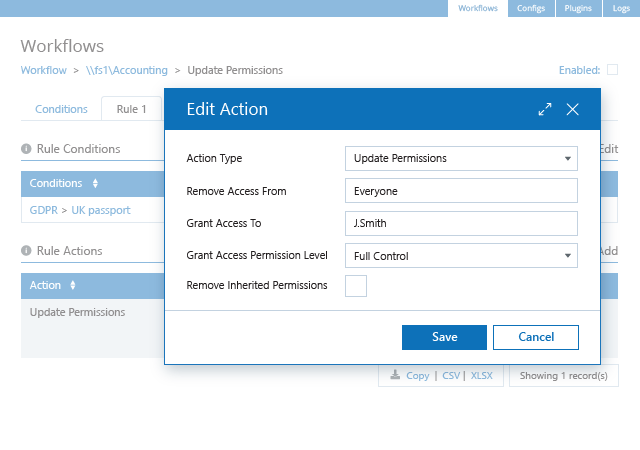

Wenn Ihre Zugriffskontrollen für sensible Daten nicht auf die jeweiligen Risiken abgestimmt sind, können Sie alle Rechte für das Lesen oder Ändern dieser Daten automatisch aus globalen Zugriffsgruppen wie „Everyone“ entfernen und so die Angriffsfläche verringern.

Wenn Ihre Zugriffskontrollen für sensible Daten nicht auf die jeweiligen Risiken abgestimmt sind, können Sie alle Rechte für das Lesen oder Ändern dieser Daten automatisch aus globalen Zugriffsgruppen wie „Everyone“ entfernen und so die Angriffsfläche verringern.

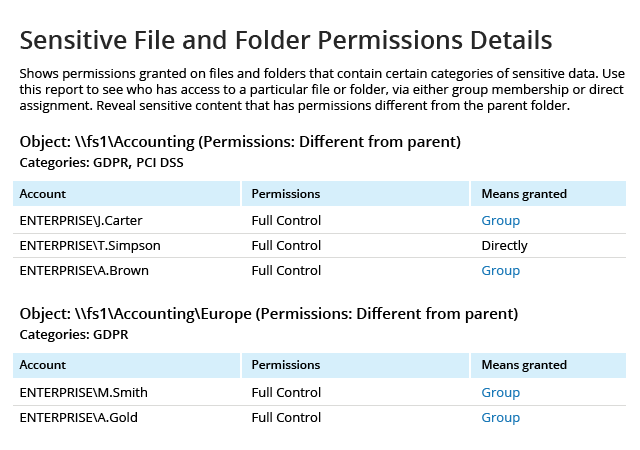

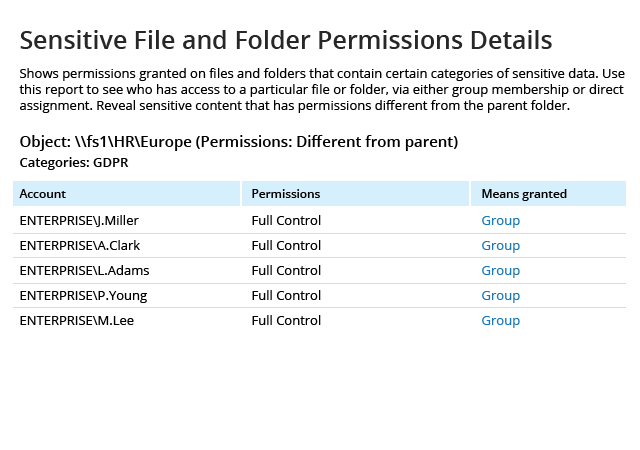

Untersuchen Sie, welche Benutzer auf welche sensiblen Daten zugreifen können und wie diese Berechtigungen erteilt wurden. Ermöglichen Sie den Datenbesitzern eine regelmäßige Überprüfung, ob die Benutzer diese Zugriffsrechte für ihre Arbeit benötigen. Ist dies nicht der Fall, löschen Sie zu weit gefasste Zugriffsberechtigungen, um das Prinzip der geringsten Rechte durchzusetzen und so das Risiko zu verringern.

Untersuchen Sie, welche Benutzer auf welche sensiblen Daten zugreifen können und wie diese Berechtigungen erteilt wurden. Ermöglichen Sie den Datenbesitzern eine regelmäßige Überprüfung, ob die Benutzer diese Zugriffsrechte für ihre Arbeit benötigen. Ist dies nicht der Fall, löschen Sie zu weit gefasste Zugriffsberechtigungen, um das Prinzip der geringsten Rechte durchzusetzen und so das Risiko zu verringern.

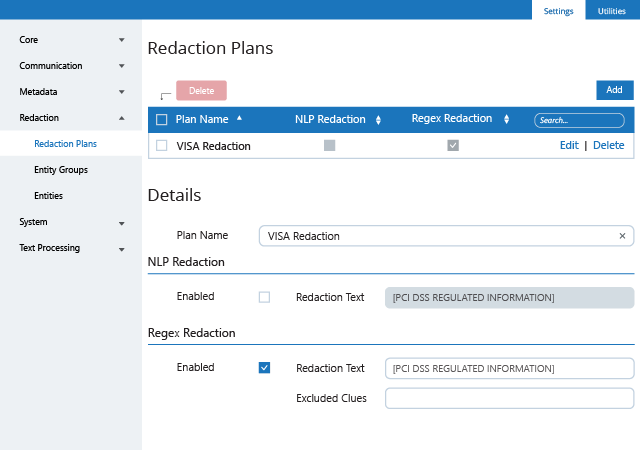

Setzen Sie vertrauliche Informationen keinen unnötigen Risiken aus, indem Sie sensible Inhalte automatisch aus Dokumenten entfernen, wenn sie nicht aus geschäftlichen Gründen darin enthalten sein müssen. Da der restliche Inhalt des Dokuments intakt bleibt, wird die Produktivität Ihrer Mitarbeiter nicht beeinträchtigt.

Setzen Sie vertrauliche Informationen keinen unnötigen Risiken aus, indem Sie sensible Inhalte automatisch aus Dokumenten entfernen, wenn sie nicht aus geschäftlichen Gründen darin enthalten sein müssen. Da der restliche Inhalt des Dokuments intakt bleibt, wird die Produktivität Ihrer Mitarbeiter nicht beeinträchtigt.

Für Daten, die versehentlich als sensibel gekennzeichnet wurden, sind keine besonderen Schutzmaßnahmen erforderlich. Nutzen Sie die hochpräzisen Klassifizierungs-Tags von Netwrix zur Verbesserung der Genauigkeit Ihrer Software für die Sicherheit von Endgeräten, Ihrer DLP-Lösungen und anderer IT-Sicherheitstechnologien und Produkte, in die Sie investiert haben.

Für Daten, die versehentlich als sensibel gekennzeichnet wurden, sind keine besonderen Schutzmaßnahmen erforderlich. Nutzen Sie die hochpräzisen Klassifizierungs-Tags von Netwrix zur Verbesserung der Genauigkeit Ihrer Software für die Sicherheit von Endgeräten, Ihrer DLP-Lösungen und anderer IT-Sicherheitstechnologien und Produkte, in die Sie investiert haben.

Umgehende Erkennung von Datensicherheitsbedrohungen

für die Nutzung privilegierter Konten

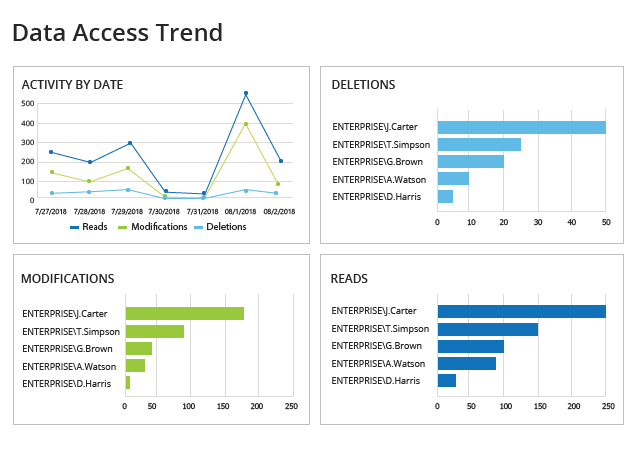

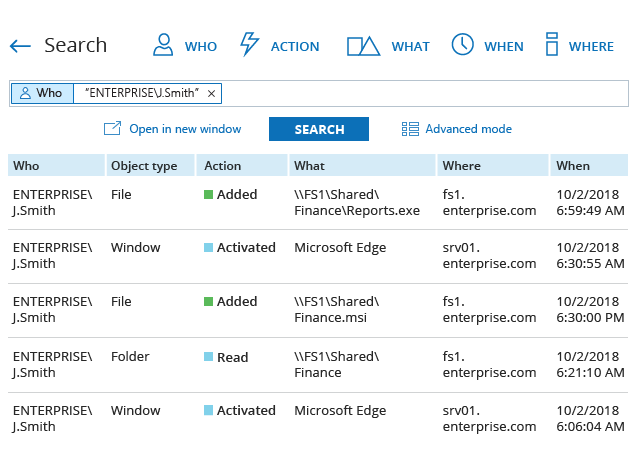

Überwachen Sie kontinuierlich die Aktivitäten von Administratoren und anderen privilegierten Benutzern auf sämtlichen Systemen, um sicherzustellen, dass sie interne Richtlinien befolgen und ihre Rechte nicht für den Zugriff auf, die Änderung oder Löschung sensibler Daten missbrauchen.

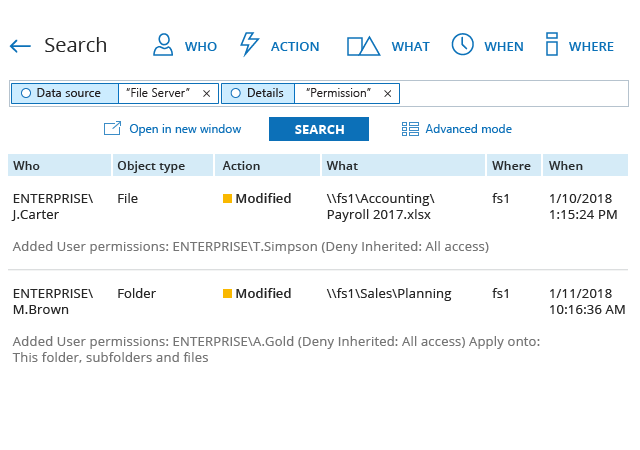

Überwachen Sie Änderungen an Zugriffsrechten oder Gruppenzugehörigkeiten, um beurteilen zu können, ob Berechtigungen für den Zugriff auf sensible Daten ohne triftigen Grund geändert wurden. Machen Sie unzulässige Änderungen umgehend rückgängig, um das Risiko einzudämmen und Ihre Daten zu schützen.

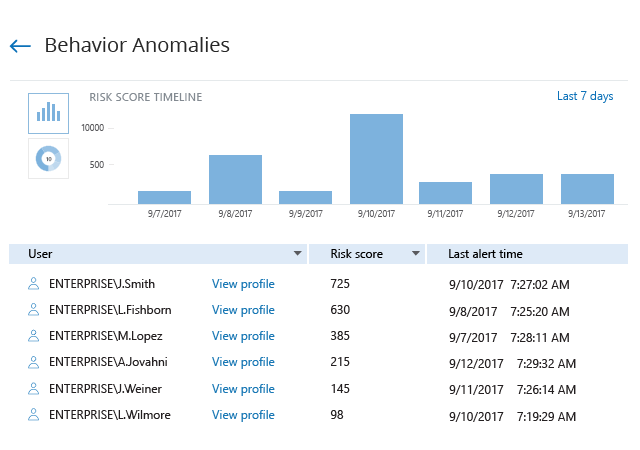

Erkennen Sie umgehend jegliche Warnsignale für mögliche Bedrohungen der Datensicherheit, beispielsweise ungewöhnliche Anmeldungen, nicht genehmigte Remote-Zugriffe auf Ihr Netzwerk oder Benutzer, die erstmalig auf sensible Daten zugreifen. Identifizieren und analysieren Sie mit einer aggregierten Übersicht über alle ungewöhnlichen Aktivitäten ganz einfach die Benutzer, die das größte Risiko darstellen.

Überwachen Sie die Aktivitäten von externen Benutzerkonten auf allen Systemen und in allen Anwendungen sorgfältig, auch wenn diese nicht protokolliert werden. So gewährleisten Sie umfassende Rechenschaftspflicht. Lassen Sie sich benachrichtigen, wenn ein externer Benutzer andere als die vereinbarten Aktivitäten durchführt, da Ihre Daten durch unbefugte Aktionen gefährdet werden könnten.

für die Nutzung privilegierter Konten

Überwachen Sie kontinuierlich die Aktivitäten von Administratoren und anderen privilegierten Benutzern auf sämtlichen Systemen, um sicherzustellen, dass sie interne Richtlinien befolgen und ihre Rechte nicht für den Zugriff auf, die Änderung oder Löschung sensibler Daten missbrauchen.

Überwachen Sie Änderungen an Zugriffsrechten oder Gruppenzugehörigkeiten, um beurteilen zu können, ob Berechtigungen für den Zugriff auf sensible Daten ohne triftigen Grund geändert wurden. Machen Sie unzulässige Änderungen umgehend rückgängig, um das Risiko einzudämmen und Ihre Daten zu schützen.

Erkennen Sie umgehend jegliche Warnsignale für mögliche Bedrohungen der Datensicherheit, beispielsweise ungewöhnliche Anmeldungen, nicht genehmigte Remote-Zugriffe auf Ihr Netzwerk oder Benutzer, die erstmalig auf sensible Daten zugreifen. Identifizieren und analysieren Sie mit einer aggregierten Übersicht über alle ungewöhnlichen Aktivitäten ganz einfach die Benutzer, die das größte Risiko darstellen.

Überwachen Sie die Aktivitäten von externen Benutzerkonten auf allen Systemen und in allen Anwendungen sorgfältig, auch wenn diese nicht protokolliert werden. So gewährleisten Sie umfassende Rechenschaftspflicht. Lassen Sie sich benachrichtigen, wenn ein externer Benutzer andere als die vereinbarten Aktivitäten durchführt, da Ihre Daten durch unbefugte Aktionen gefährdet werden könnten.

Schnellere, fundiertere Entscheidungen

zu geeigneten Maßnahmen

bei potenziellen Bedrohungen

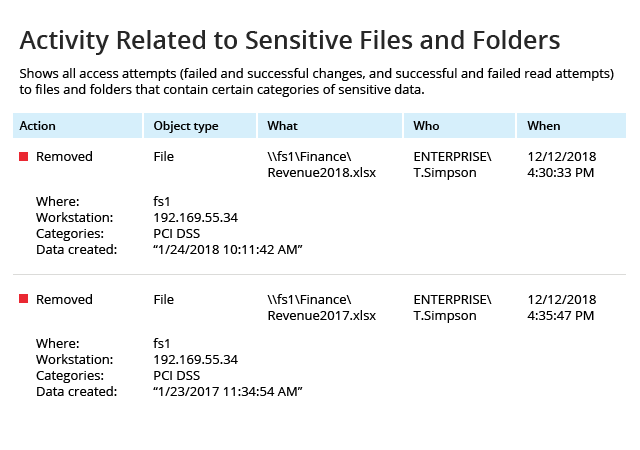

Gehen Sie Vorfällen im Zusammenhang mit sensiblen Daten schnell auf den Grund: Untersuchen Sie, was genau passiert ist, wie es zu dem Vorfall kommen konnte, wer ihn ausgelöst hat und welche Informationen gelesen, geändert oder gelöscht wurden. Ergreifen Sie auf der Grundlage dieser wertvollen Informationen umgehend die bestmöglichen Gegenmaßnahmen.

Gehen Sie Vorfällen im Zusammenhang mit sensiblen Daten schnell auf den Grund: Untersuchen Sie, was genau passiert ist, wie es zu dem Vorfall kommen konnte, wer ihn ausgelöst hat und welche Informationen gelesen, geändert oder gelöscht wurden. Ergreifen Sie auf der Grundlage dieser wertvollen Informationen umgehend die bestmöglichen Gegenmaßnahmen.

bei potenziellen Bedrohungen

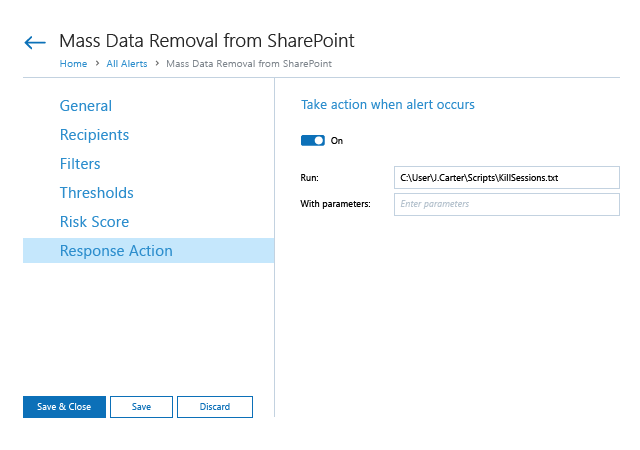

Reagieren Sie schneller auf Sicherheitsbedrohungen, indem Sie bei erwarteten Vorfällen automatisch Gegenmaßnahmen einleiten. Handeln Sie entschlossen, indem Sie beispielsweise verdächtige Konten deaktivieren oder aktive Sitzungen von Benutzern beenden. Bei Vorfällen können Sie außerdem umgehend Hilfestellung leisten und schnellere, präzisere Untersuchungen unterstützen, indem Sie die Lösungen von Netwrix in Ihre SecOps-Prozesse integrieren.

Reagieren Sie schneller auf Sicherheitsbedrohungen, indem Sie bei erwarteten Vorfällen automatisch Gegenmaßnahmen einleiten. Handeln Sie entschlossen, indem Sie beispielsweise verdächtige Konten deaktivieren oder aktive Sitzungen von Benutzern beenden. Bei Vorfällen können Sie außerdem umgehend Hilfestellung leisten und schnellere, präzisere Untersuchungen unterstützen, indem Sie die Lösungen von Netwrix in Ihre SecOps-Prozesse integrieren.

Analysieren Sie, auf wie viele Daten ein böswilliger Insider-Angriff oder ein kompromittiertes Konto zugreifen konnte und welche Daten tatsächlich angezeigt, geändert oder gelöscht wurden. Bestimmen Sie anhand dieser Informationen, ob Sie den Vorfall melden müssen. Benachrichtigen Sie gegebenenfalls alle betroffenen Parteien, um Vorschriften zur Meldung von Datenschutzverletzungen einzuhalten.

Analysieren Sie, auf wie viele Daten ein böswilliger Insider-Angriff oder ein kompromittiertes Konto zugreifen konnte und welche Daten tatsächlich angezeigt, geändert oder gelöscht wurden. Bestimmen Sie anhand dieser Informationen, ob Sie den Vorfall melden müssen. Benachrichtigen Sie gegebenenfalls alle betroffenen Parteien, um Vorschriften zur Meldung von Datenschutzverletzungen einzuhalten.

Wiederherstellung wichtiger Daten

und Nutzung von Informationen zu bisherigen Vorfällen für zukünftige Schutzmaßnahmen

Machen Sie eine Bestandsaufnahme Ihrer Daten und untersuchen Sie, wo besonders sensible oder geschäftskritische Daten gespeichert sind. Erstellen Sie Wiederherstellungspläne, damit nach einem Vorfall gezielt zuerst diese Daten wiederhergestellt werden können.

Bestimmen Sie, welche sensiblen, vertraulichen oder geschäftskritischen Daten bei einem Angriff kompromittiert wurden, und priorisieren Sie deren Wiederherstellung. Überprüfen Sie, welche Benutzer in welchem Umfang auf diese Dokumente zugreifen konnten, damit Ihre Anwender möglichst schnell wieder produktiv arbeiten können.

Untersuchen Sie den genauen Ablauf eines Sicherheitsvorfalls und optimieren Sie mithilfe dieser Informationen Ihre Datensicherheitsstrategie, um Vorfälle ähnlicher Art in Zukunft zu vermeiden.

Machen Sie eine Bestandsaufnahme Ihrer Daten und untersuchen Sie, wo besonders sensible oder geschäftskritische Daten gespeichert sind. Erstellen Sie Wiederherstellungspläne, damit nach einem Vorfall gezielt zuerst diese Daten wiederhergestellt werden können.

Bestimmen Sie, welche sensiblen, vertraulichen oder geschäftskritischen Daten bei einem Angriff kompromittiert wurden, und priorisieren Sie deren Wiederherstellung. Überprüfen Sie, welche Benutzer in welchem Umfang auf diese Dokumente zugreifen konnten, damit Ihre Anwender möglichst schnell wieder produktiv arbeiten können.

Untersuchen Sie den genauen Ablauf eines Sicherheitsvorfalls und optimieren Sie mithilfe dieser Informationen Ihre Datensicherheitsstrategie, um Vorfälle ähnlicher Art in Zukunft zu vermeiden.

Gewährleistung und Nachweis der Compliance

Implementieren Sie Compliance-Kontrollen in Ihrer gesamten Infrastruktur und überprüfen Sie regelmäßig, ob diese Kontrollen greifen. Verschärfen Sie Ihre Datensicherheitskontrollen, wenn diese nicht den vorgegebenen Sicherheitsrichtlinien entsprechen, damit sie nicht von Prüfern bemängelt werden.

Implementieren Sie Compliance-Kontrollen in Ihrer gesamten Infrastruktur und überprüfen Sie regelmäßig, ob diese Kontrollen greifen. Verschärfen Sie Ihre Datensicherheitskontrollen, wenn diese nicht den vorgegebenen Sicherheitsrichtlinien entsprechen, damit sie nicht von Prüfern bemängelt werden.

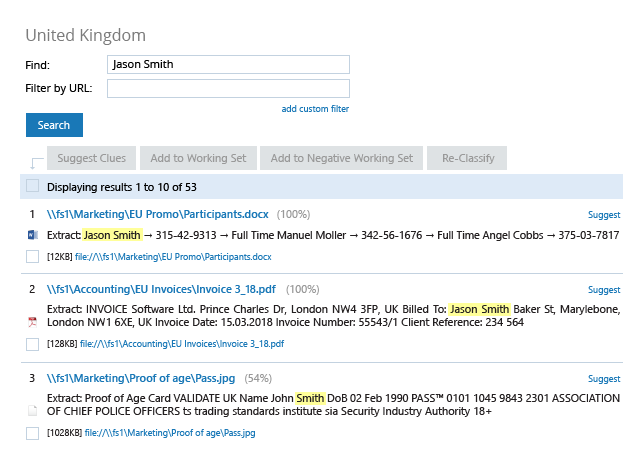

Ermitteln Sie schnell und einfach, welche Daten Sie zu einer betroffenen Person speichern, die ihre Datenschutzrechte im Rahmen der DSGVO, des CCPA und anderen einschlägigen Bestimmungen geltend machen möchte. Stellen Sie der Person eine Liste dieser Informationen zur Verfügung oder löschen Sie die Informationen, wenn sie ihre Einwilligung zur Speicherung der Daten widerruft.

Ermitteln Sie schnell und einfach, welche Daten Sie zu einer betroffenen Person speichern, die ihre Datenschutzrechte im Rahmen der DSGVO, des CCPA und anderen einschlägigen Bestimmungen geltend machen möchte. Stellen Sie der Person eine Liste dieser Informationen zur Verfügung oder löschen Sie die Informationen, wenn sie ihre Einwilligung zur Speicherung der Daten widerruft.

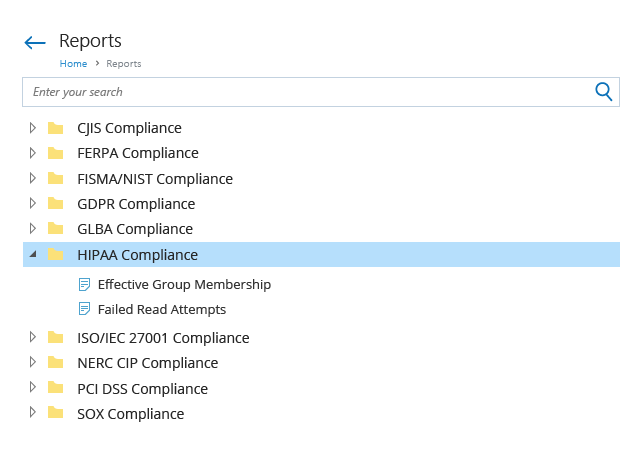

Erfüllen Sie die Anforderungen von Prüfern ohne großen Aufwand, indem Sie vordefinierte Berichte zu den Compliance-Kontrollen von ISO 27001, TISAX, HIPAA/HITECH, PCI DSS, der DSGVO und anderen Bestimmungen nutzen. Bei unerwarteten Fragen während eines Audits können Sie mit der interaktiven Suche schnell die erforderlichen Informationen abrufen und bereitstellen.

Erfüllen Sie die Anforderungen von Prüfern ohne großen Aufwand, indem Sie vordefinierte Berichte zu den Compliance-Kontrollen von ISO 27001, TISAX, HIPAA/HITECH, PCI DSS, der DSGVO und anderen Bestimmungen nutzen. Bei unerwarteten Fragen während eines Audits können Sie mit der interaktiven Suche schnell die erforderlichen Informationen abrufen und bereitstellen.

Die Architektur von Netwrix unterstützt beliebig große IT-Umgebungen, und hilft Ihrem Unternehmen, erfolgreich zu wachsen