Nach oben

Download Free

20-day Trial

20-day Trial

We care about the security of your data. Please see our

Datenschutzrichtlinie

Datenschutzrichtlinie

Der neue Netwrix Auditor 9.96

Mehr Sicherheit für Ihre Datenbanken und virtuellen Umgebungen

Entwirren Sie das komplexe Geflecht Ihrer SQL Server-Berechtigungen,

damit Sie das Risiko eines Missbrauchs durch Insider eindämmen und die Folgeschäden

kompromittierter Konten begrenzen können.

Setzen Sie das Prinzip der geringsten Rechte durch und kümmern Sie sich

vorrangig um besonders kritische Sicherheitsvorfälle, um Ihre virtuelle Umgebung

besser vor Ausfällen zu schützen.

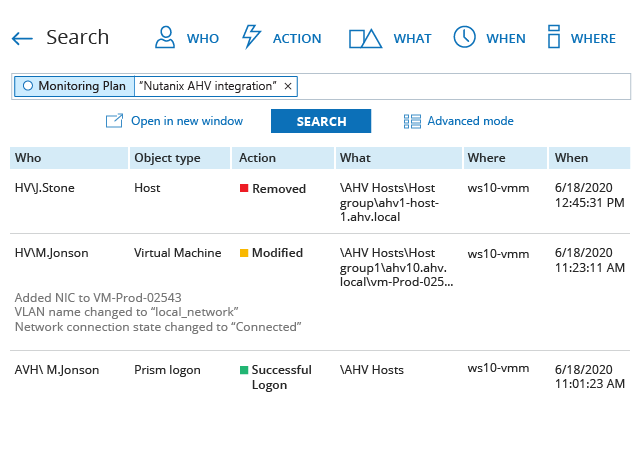

Verbessern Sie die Sicherheit Ihrer gesamten virtuellen Infrastruktur,

indem Sie verdächtige Aktivitäten in Ihrer Nutanix AHV-Umgebung schnell aufdecken und

entsprechende Maßnahmen ergreifen.

Haben Sie Lust auf ein kleines Spiel?

In unserem interaktiven Spiel führen wir Sie durch die wichtigsten Funktionen des Netwrix

Auditor 9.96. Testen Sie auch, wie gut Sie sich mit den Sicherheitsvorkehrungen für

Ihre IT-Umgebung auskennen.

Spielen sie unser interaktives spiel

Geben sie angreifern keine chance

Wählen Sie die Maßnahme, die Sie ergreifen würden, um den Zugriff eines Angreifers auf Ihre Umgebung zu verhindern.

Sie

Angreifer

Runde 1

Sie haben das Risiko einer Datenschutzverletzung erfolgreich eingedämmt!

Verbessern Sie nun mit dem Netwrix Auditor 9.96 auch die Sicherheit Ihrer Umgebung

1

Sie stellen regelmäßig sicher, dass niemand außer dem HR-Team auf die

Datenbank mit den Daten der Mitarbeiter zugreifen kann

Genau! Sie müssen systematische Vorkehrungen treffen, damit Ihre Mitarbeiter nur auf

Daten zugreifen können, die sie tatsächlich benötigen. So können Sie den Schaden begrenzen,

der durch einen Insider mit böswilliger Absicht oder ein kompromittiertes Konto entstehen kann.

2

Sie überprüfen, dass die Zugriffsrechte des QA-Teams auf bestimmte

Datenbanktabellen beschränkt sind und nicht für die gesamte Produktivdatenbank gelten

Eine kluge Entscheidung! Sie möchten nicht, dass einer Ihrer Benutzer kritische

Informationen aus Ihrer Datenbank versehentlich oder vorsätzlich offenlegt.

1

Sie entziehen allen DevOps-Technikern, die eine bestimmte virtuelle

Maschine nicht mehr für Testzwecke nutzen, die Zugriffsrechte für diese VM

Das stimmt! Leider hatte ein Systems Engineer noch immer erweiterte Berechtigungen

für VMware vCenter und damit Zugriff auf die Unternehmensdaten, die auf Ihrem virtualisierten

Dateiserver gespeichert sind. Ihre Unternehmensdaten sind deshalb gefährdet!

2

Sie überprüfen systematisch, ob die Zugriffsrechte von VMware-Administratoren

ihren jeweiligen Aufgaben entsprechen

Sehr beeindruckend! Sie müssen die Berechtigungen privilegierter Benutzer laufend

überprüfen und sicherstellen, dass das Prinzip der geringsten Rechte befolgt wird. Verlassen

Sie sich jedoch nicht auf diese Best Practice allein – eines Ihrer Administratorkonten wurde

soeben gehackt!

1

Sie überprüfen, auf welche Informationen der Angreifer in Ihren kritischen

Datenbanken zugreifen konnte

Gute Arbeit! Leider hat sich der Angreifer Zugriff auf Ihre sensiblen Daten verschafft,

indem er zu weit gefasste Berechtigungen auf der virtuellen Maschine mit Ihrer Datenbank

ausgenutzt hat.

2

Sie ermitteln, ob der Angreifer sich Zugriffsrechte für die virtuelle Maschine

verschafft hat, auf der Ihre Datenbank ausgeführt wird

Gute Idee! Zwar sind die Datenbankberechtigungen korrekt, doch können die

VM-Zugriffsrechte Blind Spots enthalten, über die sich der Angreifer

Zugriff auf Ihre sensiblen Daten verschaffen kann.

1

Sie überwachen Änderungen an der Zeiteinstellung für die Entsperrung von

Konten in VMware vCenter

Weise Entscheidung! VMware empfiehlt das automatische Entsperren von Konten nach 15 Minuten.

Änderungen, die eine frühere Entsperrung bewirken, erhöhen das Risiko eines erfolgreichen

Brute-Force-Angriffs.

2

Sie lassen sich benachrichtigen, wenn der Browser für verwaltete Objekte

(Managed Object Browser, MOB) aktiviert wird

Gut gemacht! Der MOB sollte standardmäßig deaktiviert sein und ausschließlich für die

Fehlerbehebung verwendet werden, wenn ein entsprechendes Ticket angelegt wurde. Sonst können

Angreifer diese Schwachstelle ausnutzen, um unerlaubte Änderungen an der Konfiguration vorzunehmen

und sich Zugriff auf kritische Systeme mit sensiblen Daten zu verschaffen.

1

Sie überwachen die Aktivitäten eines ausscheidenden Administrators

in der Nutanix AHV-Umgebung

Prima! Durch Überwachen der Aktivitäten privilegierter Benutzer können Sie sicherstellen,

dass sie interne Richtlinien befolgen und ihre erweiterten Berechtigungen nicht missbrauchen.

2

Sie richten Warnmeldungen zu kritischen Nutanix AHV-Aktivitäten ein,

beispielsweise zu Änderungen an der Hardwarekonfiguration und Anmeldungen unter

Prism außerhalb der Geschäftszeiten

Richtig! Durch schnelles Aufdecken von verdächtigen Aktivitäten können Sie auf

Sicherheitsvorfälle reagieren, bevor eine kritische virtuelle Maschine kompromittiert wird.

Erfahren Sie mehr über weitere Neuerungen

in Netwrix Auditor 9.96, mit denen Sie von mehr Benutzerfreundlichkeit, höherer Performance und

größerer Stabilität profitieren.

Neuerungen in Netwrix Auditor 9.96

Nehmen sie an unserem live-webinar teil

22. September

10-00 Uhr CEST

Lernen Sie den neuen Netwrix Auditor kennen! In diesem Webinar zeigen

unsere Experten, wie Sie mit den neuen Funktionen von Netwrix Auditor 9.96 die

Sicherheit Ihrer Datenbanken und virtuellen Umgebungen verbessern sowie von vielen weiteren

Vorteilen profitieren.