20-day Trial

Datenschutzrichtlinie

Ermitteln, Bewerten und Verringern

Sie Risiken für Ihre IT-Infrastruktur

und Ihre Daten

um effektivere Entscheidungen für

die IT-Sicherheit zu treffen und

Sicherheitslücken zu schließen.

eines Benutzers in einer Übersicht, um das

Erkennen von verdächtigen Insidern oder

kompromittierten Konten zu optimieren.

widerrufen Sie überflüssige Berechtigungen,

um das Risiko für deren Missbrauch

einzudämmen.

das Störungsfallmanagement und

maximieren Sie die Transparenz

in Ihrer Linux-Umgebung.

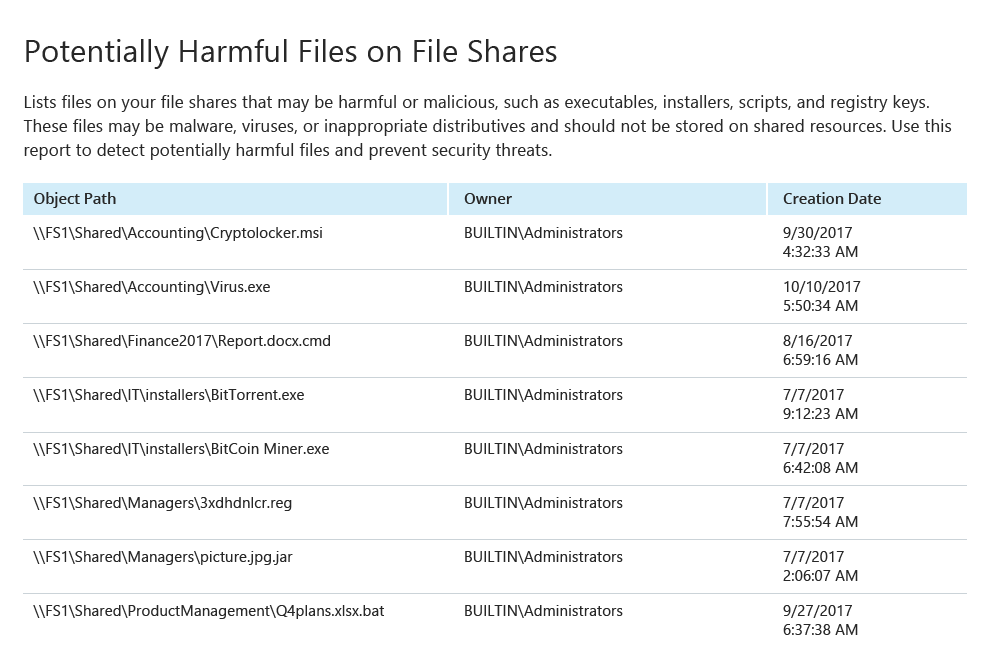

Sicherheitslücken durch das Ermitteln

und Priorisieren

von Risiken schließen

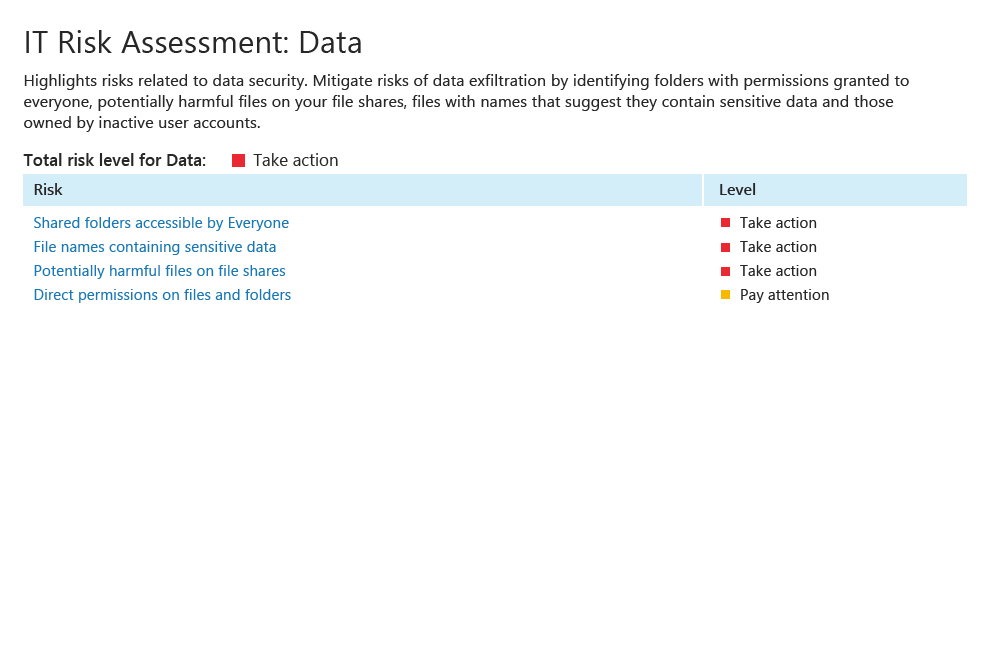

Hindern Sie Eindringlinge und Insider daran, Daten zu entwenden oder Schaden

anzurichten, indem Sie

proaktiv Ihre

Angriffsoberfläche verringern.

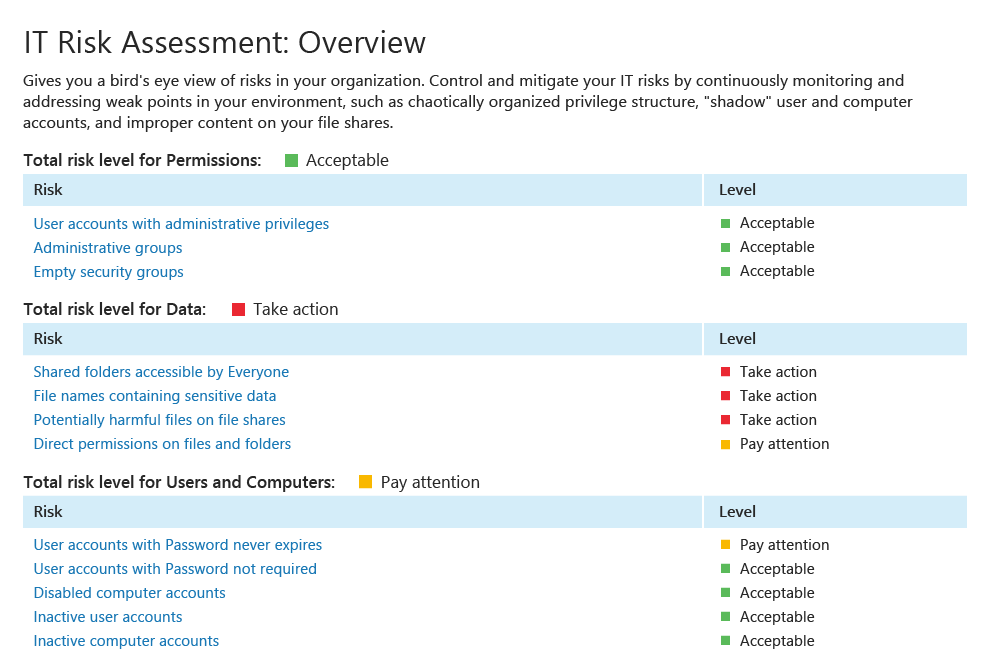

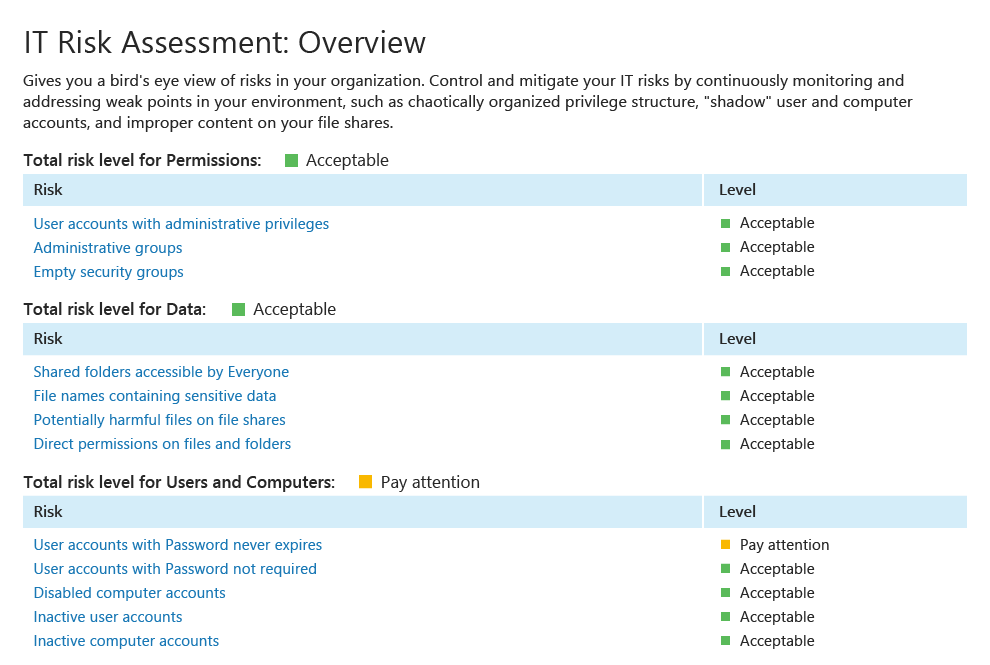

Unterstützen

Sie

kontinuierliche

Risikobewertung mit

interaktiven Risiko-Dashboards

, mit denen

Sie Lücken in den Best Practices für

Sicherheit,

Verwaltung und Compliance ermitteln

und darauf reagieren.

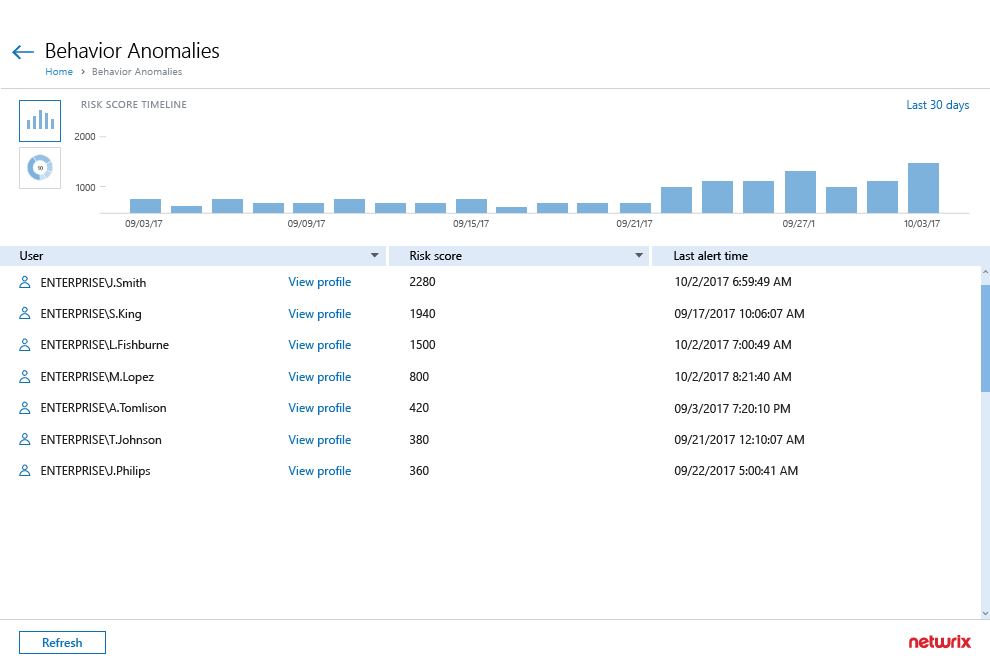

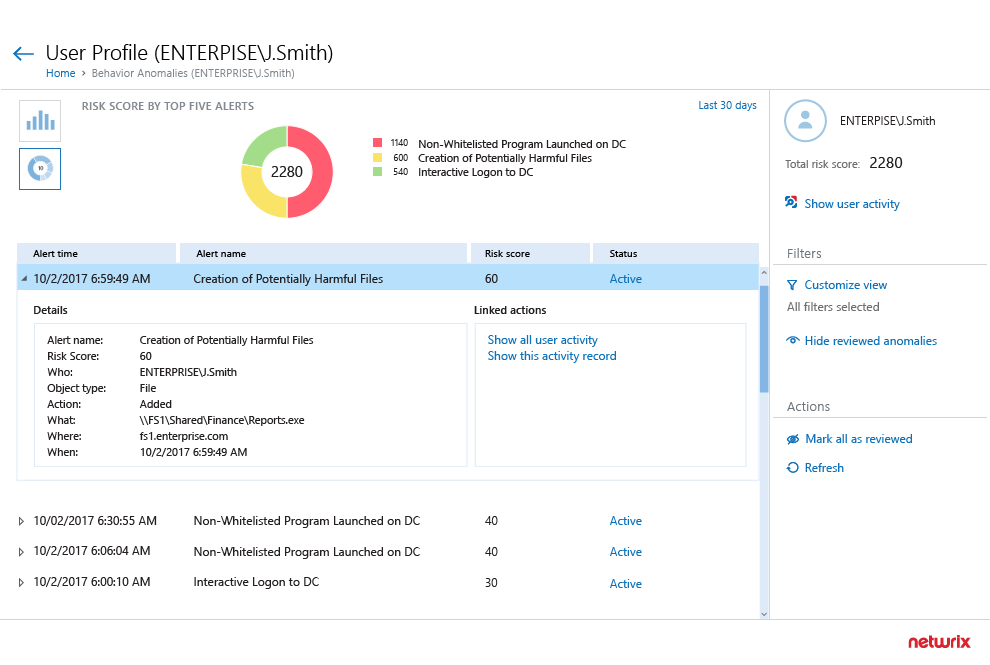

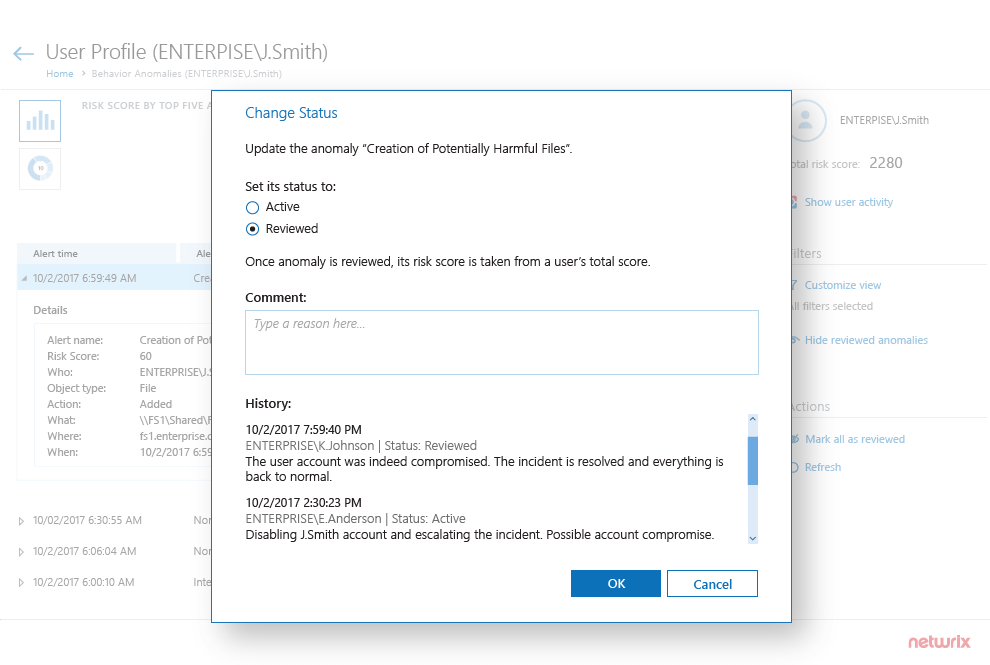

Bessere Erkennung von Insider-Bedrohungen

und kompromittierten Konten

Erkennen und untersuchen Sie Anomalien im Benutzerverhalten rechtzeitig,

um externe Angreifer

zu blockieren, die gültige Benutzerkonten kompromittiert

haben, und bremsen

Sie vertraute

Insider aus, die Ihnen schaden wollen.

Beschleunigen Sie die Reaktion und maximieren

Sie die Transparenz in Ihrer Linux-Umgebung

Optimieren Sie das Erkennen von und das Reagieren auf Workflows und erweiterten

Sie die Transparenz

in Ihrer gesamten IT-Umgebung, indem Sie kostenlose,

gebrauchsfertige

Add-ons verwenden.

Bieten Sie anfänglichen Support bei Vorfällen und ermöglichen Sie eine schnellere und präzisere Untersuchung dank detaillierter Tickets, die automatisch von Netwrix Auditor-Warnmeldungen generiert werden.

Add-on herunterladenErmitteln Sie fehlerhaftes Verhalten in Ihren *nix- Systemen sofort und reagieren Sie darauf, indem Sie sich die volle Kontrolle hinsichtlich Rechteerweiterung über den SUDO-Befehl und OpenSSH-Sitzungen verschaffen.

Add-on herunterladenEntdecken, untersuchen und blockieren Sie Bedrohungen in Ihrer Linux-Umgebung mit einer einzigen Übersicht über alle Vorgänge. Seien Sie wachsam, wenn mehrere Authentifizierungsfehler auftreten, Versuche, einen SU-Befehl auszuführen, Fehlschläge oder andere Anzeichen für Bedrohungen auftreten.

Add-on herunterladen

Lernen Sie die zusätzlichen

Verbesserungen

kennen, die die

Benutzerfreundlichkeit,

Performance und Skalierbarkeit verbessern.

Sehen Sie sich die vollständige Liste der Vorteile von Netwrix Auditor

an und erfahren

Sie mehr

darüber, wie Sie die IT-Sicherheitsrisiken besser

bewerten sowie

Insider-Bedrohungen und

kompromittierte Konten erkennen.

Neues Datenblatt herunterladen

Verkürzen Sie die

Vorbereitungszeit für ISO 27001

Zertifizierung um mehr als 50%?

Nehmen Sie an

unserem Webinar teil

Chance ein Microsoft

Surface zu gewinnen!